Een hacker is er in geslaagd om via een eenvoudige sql-injectie privégegevens van tienduizenden gebruikers van Tivoli.nl op te vragen. Ook zou de database van het Utrechtse poppodium honderdduizenden e-mailadressen bevatten.

Het gat in de beveiliging van het Utrechtse poppodium Tivoli.nl is door een hacker die opereert onder het pseudoniem Ingratefully ontdekt en aan Tweakers.net gemeld. Uit zijn verhaal blijkt dat het relatief eenvoudig was om meer dan 100.000 e-mailadressen en bijna 50.000 naw-gegevens van bezoekers van Tivoli.nl op te vragen.

Het gat in de beveiliging van het Utrechtse poppodium Tivoli.nl is door een hacker die opereert onder het pseudoniem Ingratefully ontdekt en aan Tweakers.net gemeld. Uit zijn verhaal blijkt dat het relatief eenvoudig was om meer dan 100.000 e-mailadressen en bijna 50.000 naw-gegevens van bezoekers van Tivoli.nl op te vragen.

Een van de scripts van de website blijkt vatbaar voor sql-injectie waardoor de honderd tabellen in de database, genaamd tivoli0db, kunnen worden uitgelezen. Het bewijs hiervoor heeft Ingratefully op Pastebin gepubliceerd, al zijn hierbij geen privégegevens vrijgegeven.

Eén tabel met profielgegevens bevat naam, adres, woonplaats en het mobiele nummer van bijna 47.000 mensen en een tabel met nieuwsbriefgegevens bevat de mailadressen van bijna 112.000 mensen. Daarnaast trof Ingratefully nog een tabel aan met gegevens van mensen die een digitale petitie hadden ondertekend: deze tabel bevatte van nog eens 9500 mensen hun naam, woonplaats en mailadres.

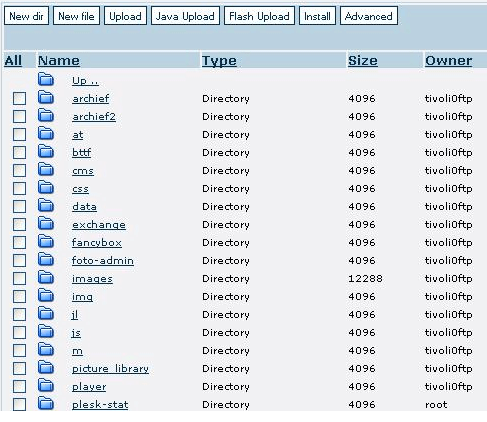

Bovendien, zo ontdekte Ingratefully, bevatte de database ook de inlogdetails voor Google Analytics, de inloggegevens van enkele ftp-accounts van de server en de inloggegevens van de smtp-mailserver. "Het is jammer om te zien dat grote websites nog steeds makkelijk te kraken zijn middels simpele sql-injecties", aldus de 'hacker' tegenover Tweakers.net. "Laat dit een bericht zijn richting andere bedrijven en websites: steek geld en tijd in jullie security. De volgende keer is het niet een grey hat maar staan jullie gebruikers tussen de spamlijsten en is je website gedefacet." Verder stelt Ingratefully dat hij geen gegevens uit de database van Tivoli.nl heeft opgeslagen of heeft gewijzigd.

Nadat Tweakers.net Tivoli had ingelicht, heeft het poppodium direct contact opgenomen met Eagerly Internet, het bedrijf dat enkele delen van de website heeft ontwikkeld. Dit bedrijf heeft vervolgens binnen een uur maatregelen genomen om het lek te dichten.

/i/1234789613.png?f=fpa)

/i/1355819741.png?f=fpa)

:strip_exif()/i/1303128799.gif?f=fpa)

:strip_exif()/i/1059519197.gif?f=fpa)

/i/1234630431.png?f=fpa)

:strip_exif()/i/1294081930.gif?f=fpa)

:strip_exif()/i/1149088707.gif?f=fpa)

:strip_exif()/i/1298302627.gif?f=fpa)

/i/1315376531.png?f=fpa)

/i/1324231026.png?f=fpa)

/i/1322310614.png?f=fpa)

/i/1288947414.png?f=fpa)

:strip_exif()/i/1321948875.gif?f=fpa)

/i/1212175022.png?f=fpa)

:strip_exif()/i/1275469918.jpeg?f=fpa)

/i/1303888601.png?f=fpa)

/i/1238746415.png?f=fpa)

:strip_exif()/i/1263563744.gif?f=fpa)

:strip_exif()/i/1301299375.gif?f=fpa)

:strip_exif()/i/1159803170.gif?f=fpa)

:strip_exif()/i/1237294858.gif?f=fpa)

/i/1312889747.png?f=fpa)

/i/1307792674.png?f=fpa)

:strip_exif()/i/1307520067.gif?f=fpa)