Criminelen die deze zomer een nieuwe versie van de Zeus-trojan uitbrachten, hebben in het Verenigd Koninkrijk meer dan 800.000 euro buitgemaakt. Bij een niet nader genoemde bank werden minstens drieduizend rekeninghouders bestolen.

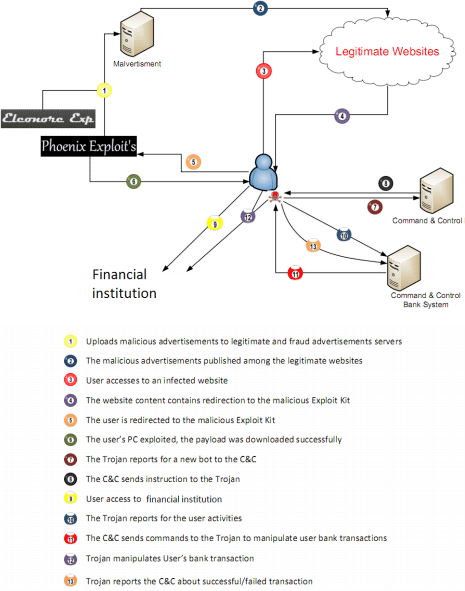

Volgens beveiligingsfirma M86 Security werden met de 'aanzienlijk geraffineerdere' vernieuwde Zeus-malware zeker drieduizend bankrekeningen bij een niet nader genoemde financiële instelling geplunderd. Met Zeus werden gemanipuleerde advertentiebanners gebruikt om browsers naar websites met exploit-kits te sturen. Deze kits bevatten code om zwakke plekken in onder andere Internet Explorer, Java en Adobe Reader aan te vallen. Hiermee zouden minstens zes aanvalsmogelijkheden kunnen worden gebruikt om kwetsbaarheden op pc's bloot te leggen.

Als de Zeus-trojan eenmaal op een systeem draait, neemt deze in feite de browser over zodra een site van een bepaalde bank wordt bezocht. Met behulp van een keylogger kan de malware dan inloggegevens onderscheppen, die naar een command and control-server in Oost Europa worden verstuurd.

Na controle van het saldo van een rekeninghouder schrijft de code een bedrag over. Daarbij gaat het om relatief kleine bedragen om zo te voorkomen dat de fraudedetectie-mechanismen van de bank alarm slaan, zo stelt M86 Security. Het geld wordt overgemaakt naar rekeningen van stromannen die het op hun beurt weer doorsluizen naar andere rekeningen.

Volgens M86 Security zijn er bij deze aanvalsgolf zeker 280.000 computers besmet en in een botnet opgenomen. Daarbij gaat het grotendeels om Windows-systemen, maar ook OS X- en Linux-systemen zouden slachtoffer zijn geworden van de malware. Opmerkelijk genoeg zijn er ook enkele meldingen van besmette PlayStation 3- en Nintendo Wii-consoles.

/i/1277037256.png?f=fpa)

/i/1313654517.png?f=fpa)

/i/1209137025.png?f=fpa)