Cisco heeft bekend gemaakt dat een groot aantal van zijn routers kwetsbaar is voor een nieuw soort aanval: 'drive-by pharming'. Beveiligingsbedrijf Symantec heeft vorige week al gewaarschuwd voor deze nieuwe vorm van inbraak.

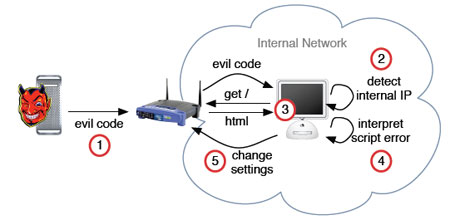

Met drive-by pharming (pdf) kan een aanvaller de controle over de router van een slachtoffer krijgen. Als het slachtoffer een website bezoekt, kan een javascript op die pagina gebruik maken van Cross Site Request Forgery om in te loggen op de router van het slachtoffer. Voorwaarde is wel dat het standaard wachtwoord van de router niet is gewijzigd. Als de aanvaller eenmaal controle over de router heeft kunnen verschillende instellingen gewijzigd worden. Het grootste risico voor het slachtoffer zal waarschijnlijk het aanpassen van de dns-instellingen zijn. Als de dns-servers gewijzigd zijn in servers die onder controle van de aanvaller staan, kan deze verkeer - bijvoorbeeld naar de site van de bank van het slachtoffer - omleiden naar een website van zichzelf.

Het feit dat Cisco een waarschuwing op zijn site heeft gezet betekent niet dat routers van andere fabrikanten niet kwetsbaar zijn voor drive-by pharming. Vooral de routers die op de consumentenmarkt gericht zijn hebben een standaard wachtwoord dat tijdens de installatie niet hoeft te worden gewijzigd. Het zijn ook juist thuisgebruikers die waarschijnlijk niet de moeite nemen het door de fabrikant ingestelde wachtwoord te wijzigen. De eenvoudigste methode om het probleem te voorkomen is het wijzigen van het standaard wachtwoord van de router. Fabrikanten zullen ook na moeten denken over het standaardwachtwoordbeleid. Het zou beter zijn om bijvoorbeeld het serienummer van de router als wachtwoord te gebruiken. Dit nummer is eenvoudig beschikbaar voor de gebruiker, maar niet voor een aanvaller.

:strip_exif()/i/1216747549.gif?f=fpa)

:strip_exif()/i/1185544089.jpg?f=fpa)