Op MSDN's Internet Explorer Weblog is informatie verschenen omtrent nieuwe HTTPS-veiligheidsfeatures binnen Internet Explorer 7. Het HTTPS-protocol is een versleutelde versie van het HTTP-protocol en wordt voor bijvoorbeeld e-commercetransacties gebruikt. De meeste wijzigingen schroeven de standaardveiligheidsinstellingen van de browser omhoog en zijn in IE6 met de hand in te stellen.

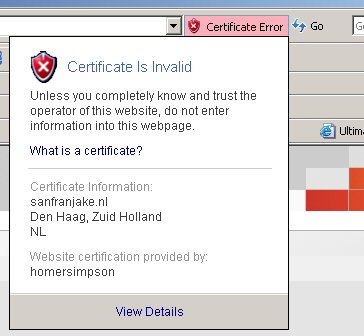

Allereerst zal het standaardoverdrachtsprotocol dat in IE6 wordt gebruikt, SSLv2, in IE7 standaard worden uitgeschakeld; in plaats daarvan zal gebruik worden gemaakt van de krachtigere SSLv3- of TLSv1-protocollen, omdat er nog maar een klein aantal sites zou zijn dat SSLv2 gebruikt. Daarnaast komt er een aantal veranderingen voor de gebruiker in het geval er problemen met de veiligheidscertificaten van een site zijn. Waar de IE6-gebruiker nog om een keuze wordt gevraagd of de website voor de huidige en/of toekomstige sessies vertrouwd dient te worden, zou IE7 de toegang iedere keer blokkeren en de gebruiker waarschuwen. Hierbij is er weliswaar de mogelijkheid de onheilstekens te negeren, maar door de waarschuwingen heenklikken zou wel een prominent roodgekleurde adresbalk opleveren; daarnaast wordt alleen veilig geachte HTTPS-content op de betreffende pagina gerenderd. Via instellingswijzigingen is evenwel te bereiken dat eventueel aanwezige HTTP-content toch te zien is. Volgens Microsoft zijn dit soort wijzigingen in de standaardinstellingen belangrijk omdat weinig webdevelopers, laat staan gebruikers, de risico's zouden begrijpen van het binnen een HTTPS-pagina renderen van objecten die middels HTTP zijn afgeleverd.

Allereerst zal het standaardoverdrachtsprotocol dat in IE6 wordt gebruikt, SSLv2, in IE7 standaard worden uitgeschakeld; in plaats daarvan zal gebruik worden gemaakt van de krachtigere SSLv3- of TLSv1-protocollen, omdat er nog maar een klein aantal sites zou zijn dat SSLv2 gebruikt. Daarnaast komt er een aantal veranderingen voor de gebruiker in het geval er problemen met de veiligheidscertificaten van een site zijn. Waar de IE6-gebruiker nog om een keuze wordt gevraagd of de website voor de huidige en/of toekomstige sessies vertrouwd dient te worden, zou IE7 de toegang iedere keer blokkeren en de gebruiker waarschuwen. Hierbij is er weliswaar de mogelijkheid de onheilstekens te negeren, maar door de waarschuwingen heenklikken zou wel een prominent roodgekleurde adresbalk opleveren; daarnaast wordt alleen veilig geachte HTTPS-content op de betreffende pagina gerenderd. Via instellingswijzigingen is evenwel te bereiken dat eventueel aanwezige HTTP-content toch te zien is. Volgens Microsoft zijn dit soort wijzigingen in de standaardinstellingen belangrijk omdat weinig webdevelopers, laat staan gebruikers, de risico's zouden begrijpen van het binnen een HTTPS-pagina renderen van objecten die middels HTTP zijn afgeleverd.

Ook biedt IE7 ondersteuning voor een aantal nieuwe versleutelingsalgoritmes, waaronder de Advanced Encryption Standard, die sleutellengtes tot en met 256 bits aankan. Ten slotte is de TLS-implementatie verbeterd, waarbij een oud probleem met virtueel gehoste sites opgelost zou zijn. Door de extra veiligheidseisen van HTTPS moet een server zijn digitale certificaat afgeven voordat het de HTTP-headers van de browser ontvangt. Als er echter meerdere subdomeinen op hetzelfde IP-adres worden gehost kan het misgaan; de server heeft dan geen headers om te bepalen welke content er naar de browser moet. De nieuwe TLS-implementatie zorgt daarom dat de bedoelde hostnaam bekend is in de aanvankelijke handshake tussen client en server.