Op Slashdot is te lezen dat op een conferentie over cryptografie is bewezen dat het hashingalgoritme SHA-0 niet veilig is. Dit is bekend gemaakt op Crypto 2004, een conferentie over cryptografie die momenteel plaatsvindt in Santa Barbara in de Verenigde Staten. Ook gaan er op diezelfde conferentie geruchten dat, door aanpassing van de methode die is gebruikt om te bewijzen dat SHA-0 onveilig is, ook te bewijzen is dat SHA-1 en MD5 mogelijk niet veilig zijn. Indien dit laatste waar is, zou dit grote gevolgen hebben voor diverse instanties en systemen die gebruik maken van hashing om de betrouwbaarheid van gegevens te waarborgen. Hashing-algoritmes worden onder andere gebruikt voor het versleutelen van passwords, e-mail en documenten. Ook worden ze vaak gebruikt voor het 'ondertekenen' van bestanden, zoals cd-rom images en gecomprimeerde archieven. SHA-1 is op dit gebied de meest gebruikte techniek.

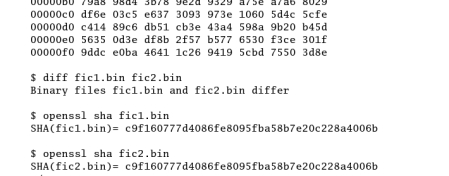

SHA-0 is een zogenaamd hashing-algoritme wat inhoudt dat het voor een bepaalde reeks bytes (bijvoorbeeld een bericht) een tekenreeks berekent van een vaste lengte. Deze laatste tekenreeks kan worden gebruikt om te controleren of het verzonden bericht ongewijzigd is. SHA-0 blijkt nu echter niet betrouwbaar voor dit doel omdat bewezen is dat het mogelijk is met een algoritme een zogenaamde 'collision' te bepalen, wat betekent dat voor twee verschillende berichten (tekenreeksen) dezelfde hash wordt gegenereerd. Gezien het feit dat hashes een vaste lengte hebben, is het onvermijdelijk dat er twee dezelfde datasets zijn die dezelfde hash opleveren. Het is echter niet veilig als er een methode bestaat waarmee voor een bepaalde dataset eenvoudig een reeks tekens kan worden berekend die dezelfde hash hebben.

Wat nu is ontdekt is op zich nog niet heel kwalijk voor de veiligheid van systemen en gegevens. Het is echter in het verleden gebleken dat ontdekkingen zoals deze de weg vrij maakt naar de ontdekking van algoritmes waarmee geavanceerdere datamanipulatie mogelijk is die het hashing-algoritme niet opmerkt. Zodra er een algoritme beschikbaar is waarmee voor een bepaald bericht extra data kan worden berekend zodat het een gewenste hashwaarde krijgt, is het betreffende hashingalgoritme onbruikbaar. In het verleden is MD4, een eenvoudigere voorganger van MD5, ook 'gekraakt'.

/i/1244721938.png?f=fpa)

:strip_exif()/i/1349353521.gif?f=fpa)

/i/1339145246.png?f=fpa)