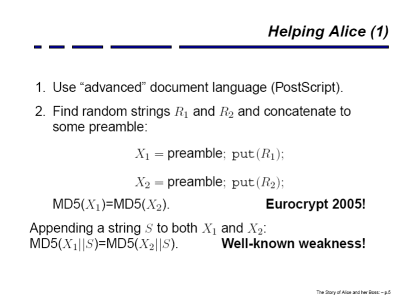

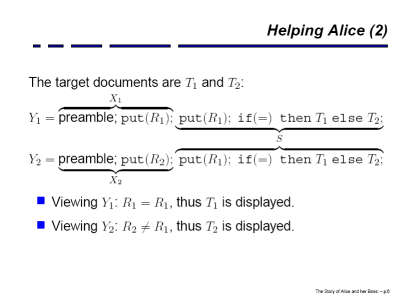

De Duitse onderzoekers Stefan Lucks en Magnus Daum hebben een techniek gevonden om twee PostScript-documenten te voorzien van eenzelfde MD5-hashcode. De methode maakt gebruik van de mogelijkheid om testroutine in een PostScript-document te programmeren. Enige tijd geleden werd bekend dat het relatief eenvoudig was voor een computergebruiker om binnen een paar uur twee willekeurige tekenreeksen te genereren die dezelfde hash hebben, welke we voor het gemak R1 en R2 noemen. Het voorkomen van twee verschillende tekenreeksen met dezelfde hash wordt een 'collision' genoemd. Een andere tekortkoming van het MD5-algoritme is dat als aan deze twee tekenreeksen dezelfde informatie, aangeduid als 'S', wordt toegevoegd, de twee nieuwe reeksen - R1S en R2S - dezelfde hash-code zal geven. Deze toegevoegde informatie is een uitgebreide testroutine, dat controleert of de tekenreeks aan het begin van het document - het enige verschil tussen de twee documenten - gelijk is aan R1. Als dit het geval is, wordt tekst T1 weergegeven, zoniet, wordt tekst T2 weergegeven. De twee dia's onderaan dit artikel laat voorgaande verhaal in formuletaal zien.

Dit resulteert in twee documenten met dezelfde hashcode die verschillende informatie laat zien. De methode hoeft niet beperkt te blijven tot het PostScript-bestandsformaat; macro's in Word-documenten en programma's kunnen bij een hash verschillende data presenteren. Een hash wordt onder andere gebruikt om bestanden van een unieke code te voorzien, waaraan een digitale handtekening kan worden gekoppeld. Op die manier kan worden voorkomen dat iemand de handtekening van het ene document gebruikt voor een ander. Met de ontdekking van de methode om twee documenten van dezelfde hash te voorzien is dit wèl mogelijk, waardoor deze methode van signeren onbetrouwbaarder wordt. De twee onderzoekers zijn van mening dat deze ontdekking een serieus gevaar gaat worden zodra er efficiëntere methodes worden gevonden om MD5- en SHA1-hashcollisions te berekenen.

/i/1339145246.png?f=fpa)

/i/1212175022.png?f=fpa)

/i/1239890909.png?f=fpa)