De eerste versie van het GPRS Encryption Algorithm had geen 64bit-beveiliging, maar was beperkt tot 40 bits. Het is zeer waarschijnlijk dat die verzwakking met opzet is toegepast. Dat claimen onderzoekers.

De GEA-1-beveiliging zou gebaseerd zijn op een streamcipher met sleutel van 64 bits, maar in werkelijkheid gaat het om 40bit-beveiliging, zo tonen onderzoekers na een cryptanalyse van het algoritme aan. Na het onderscheppen van het radioverkeer volstaat kennis over 65 keystream-bits om de sleutel te achterhalen en een aanval is met doorsneehardware uit te voeren, stellen ze. Zodra de sleutel is achterhaald, is al het verkeer van een gprs-sessie te ontsleutelen, totdat een netwerk nieuwe gprs-authenticatie vereist. Ze onderzochten ook GEA-2 en deze versie bleek veiliger. Voor een succesvolle aanval moet iemand 1600 keystream-bytes kennen om de sessiesleutel te kunnen achterhalen. Toch noemen de onderzoekers ook GEA-2 niet veilig genoeg.

Het GEA-1-algoritme is in 1998 geïntroduceerd door het European Telecommunications Standards Institute, kortweg ETSI. De onderzoekers wijzen erop dat in de ontwerprichtlijnen van de beveiliging staat dat 'het algoritme exporteerbaar moet zijn, waarbij rekening gehouden dient te worden met de huidige exportrestricties'. Ook staat in het document dat 'de sterkte geoptimaliseerd met de genoemde vereisten moet worden meegewogen'. Het uiteindelijke algoritme zou een 'adequate' beveiliging tegen het afluisteren van gprs bieden, luidde de conclusie. Meerdere landen hadden strenge regels voor de import, export en het gebruik van encryptie. Met name Frankrijk stond bekend om zijn strikte regels hieromtrent.

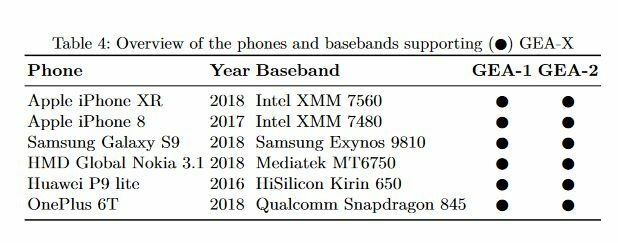

GEA-2 werd een jaar na GEA-1 vastgesteld en tegen die tijd waren de exportvereisten al een stuk minder stringent. De onderzoekers noemen het waarschijnlijk dat de encryptie maximaal 40bit-beveiliging mocht bieden om toestemming te krijgen onder de exportregels van Europese landen eind jaren negentig. Daarmee zou de zwakte met opzet geïmplementeerd zijn. ETSI heeft GEA-1 voor mobiele telefoons in 2013 uitgefaseerd, maar zowel dat algoritme als GEA-2 werden daarna nog steeds ondersteund door smartphonemodems. De onderzoekers adviseren minimaal GEA-3 toe te passen.

/i/1291905847.png?f=fpa)

/i/1218210477.png?f=fpa)