Ja, dat is een goede afweging die ik over het hoofd gezien heb, maar neemt niet weg dat het gros van het plastic one-use is.

Klein lijstje met voorbeeldjes:

Blister-verpakkingen zijn tegen diefstal, maar is one-use.

Vleesverpakkingen is om het vers te houden tot je het aanbruikt, one-use.

Om je vlees na openen vers te houden zijn er die kleine boterhamzakjes, die zijn vaak te zwak om meermalen te gebruiken en gaan 1 keer mee.

Diepvrieszakjes zijn vaak meermalen te gebruiken, mits de zakjes schoon/heel blijven en aangezien er vaak rauw vlees of rauw spul mee verpakt wordt gaat dat ook maar 1 keer mee.

Voor al deze dingen zijn eigenlijks geen betere dingen te verzinnen want we hebben al een werkende oplossing, dump het de oceaan in, we zitten nou eenmaal met dit plastic overschot en als we het niet inzien dat het one-use is dan blijven we wijzen naar anderen en gaan we geen oplossingen verzinnen.

-edit:

Je hebt zelf de keuze om plastic bakjes van bijvoorbeeld Tupperware te kopen die jaren (>10) meegaan en je vlees en kaas iedere dag vers houden.

Curver bakken for the win. Tupperware slechte ervaringen mee

.

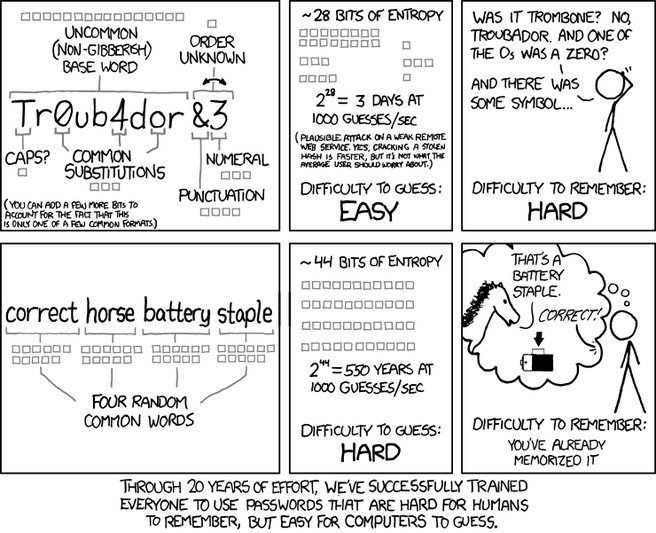

En om nog even wat on-topics toe te voegen, we hebben ook problemen met het recyclen van wachtwoorden

.

Ik heb zelf een ander systeem aangenomen. Gewoon een paar keer per week/maand een nieuw wachtwoord aanvragen en even noteren. Of alleen wanneer ik de service/game nodig heb. Of helemaal niet een nieuw wachtwoord maken maar het voorgestelde stringetje te gebruiken.

Het e-mail adres waar al deze forgotten-pass-mailtjes op binnenkomen staat natuurlijk achter 2-factor en heeft natuurlijk een mogelijkheid de account terug over te nemen via recovery email bij een andere service.

[Reactie gewijzigd door Yezpahr op 26 juli 2024 14:16]

:strip_exif()/i/1296813508.gif?f=fpa)

:strip_exif()/i/1380468811.jpeg?f=fpa)