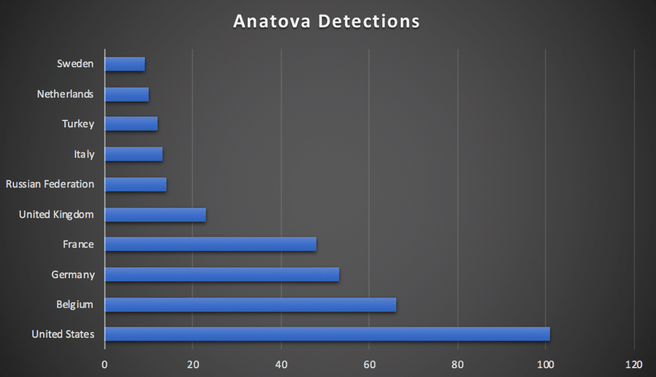

Er gaat nieuwe gijzelsoftware rond met de naam Anatova. De meeste slachtoffers zitten in de VS, België en Duitsland, maar ook Nederland behoort tot de getroffen landen, meldt McAfee. Volgens de beveiligingsspecialist kan Anatova uitgroeien tot een serieuze bedreiging.

Anatova versleutelt bestanden op de getroffen computer en geeft ze pas vrij na betaling van losgeld. Onderzoekers van McAfee ontdekten de nieuwe ransomwarefamilie in een privaat peer-to-peer netwerk en nemen de dreiging bijzonder serieus. De gijzelsoftware is klein, maar krachtig en zo ontworpen dat kwaadwillenden de code modulair kunnen uitbreiden. Bovendien gaat Anatova op zoek naar mogelijke networkshares, waarna ook de bestanden op die computers versleuteld worden. Volgens McAfee hebben de makers van de ransomware veel kennis in huis. Zo beschikt elke sample van de software over een eigen, unieke key.

Voordat Anatova overgaat tot gijzeling van de computer, kijkt de ransomware naar de naam van de ingelogde gebruiker en de taal van het besturingssysteem. Op die manier wordt gecontroleerd waar de gebruiker zich bevindt. Landen waar de gijzelsoftware niet werkt, zijn de voormalige Sovjetstaten, Syrië, Egypte, Marokko, Irak en India. Dat kan er volgens McAfee op wijzen dat de makers uit een van deze landen afkomstig zijn. "Het is vrij gebruikelijk dat de voormalige Sovjetstaten op de lijst met uitzonderingen staan, maar bij het zien van de andere landen waren we erg verrast. We hebben ook nog geen idee waarom juist deze landen zijn uitgesloten", klinkt het bij McAfee.

Anatova misbruikt het icoontje van een game of andere applicatie om gebruikers te verleiden de software te downloaden. Na besmetting van het systeem eist Anatova een losgeld in cryptomunten van 10 dash, omgerekend ongeveer 615 euro. Volgens McAfee is dat vrij veel in vergelijking met andere ransomware.

/i/2001462189.png?f=fpa)

/i/1321107719.png?f=fpa)

:strip_exif()/i/2002231359.jpeg?f=fpa)