Logitech heeft donderdag een nieuwe versie van zijn Logitech Options-software aangekondigd waarin het een beveiligingslek in de software heeft gedicht. De kwetsbaarheid gaf websites de mogelijkheid het toetsenbord van gebruikers te benaderen.

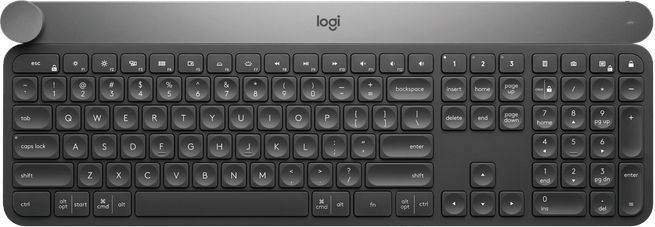

Googles Project Zero-onderzoeker Tavis Ormandy berichtte eerder deze week dat Logitech Options een websocketserver op poort 10134 opent, zonder een origin-check toe te passen. De server houdt verband met de sdk van de Craft Crown, een draaischijf voor het draadloze Craft-toetsenbord die bijvoorbeeld specifieke Photoshop-functionaliteit door middel van plugins mogelijk maakt. Logitech Options biedt beheeropties voor toetsenborden en muizen.

De enige authenticatie voor toegang tot de websocketserver is een process id van Windows, maar deze is te bruteforcen, volgens Ormandy. Websites zouden daarmee in staat zijn commando's naar de Options-software te sturen en de draaischijf te configureren.

De beveiligingsonderzoeker vond de kwetsbaarheid op 12 september maar kon geen manier vinden om het beveiligingsteam van Logitech in te lichten. Dat lukte op 18 september toch waarna dat team aan de slag ging om het lek te dichten. Toen dit op 11 december nog niet was gebeurd besloot Ormandy te publiceren. Donderdag maakte Logitech daarop versie 7.00 beschikbaar. Bij de releasenotes meldt het bedrijf alleen dat er 'bug fixes' zijn maar op Twitter benadrukt Logitech dat bij deze versie de kwetsbaarheid is verholpen.

:strip_exif()/i/2001636765.png?f=thumbmedium)

/i/2001138925.png?f=fpa)

:strip_exif()/i/1221061794.gif?f=fpa)