De VPNFilter-malware, waarvan recentelijk een command and control-server door de FBI over was genomen, blijkt zich inmiddels op meer routertypes te richten. Bovendien heeft de malware nieuwe functies, zoals het injecteren van kwaadaardige code in netwerkverkeer.

Cisco Talos, het beveiligingsbedrijf dat VPNFilter in mei opmerkte, schrijft in een nieuwe analyse dat het nieuwe modules heeft ontdekt die de malware kan inzetten. De kwaadaardige software bleek eerder al te bestaan uit drie modules of trappen, waarvan alleen de eerste een reboot van een geïnfecteerd apparaat kan doorstaan. De tweede module heeft mogelijkheden als het verzamelen van informatie en het uitvoeren van commando's. De modules van de derde trap moeten gezien worden als een soort plug-ins voor de tweede module. Bij de nieuwe modules gaat het om dit soort plug-ins. Een zogenaamde ssler-module is bijvoorbeeld in staat om JavaScript in netwerkverkeer te injecteren, terwijl een 'dstr'-module een geïnfecteerd apparaat onbruikbaar kan maken.

De ssler-module onderschept http-verkeer naar poort 80 via een man-in-the-middle-positie en kan op die manier code injecteren. Op die manier kunnen degenen achter de malware bijvoorbeeld exploits op verbonden apparaten uitvoeren, aldus de Talos-onderzoekers. Maar ook het stelen van informatie zou mogelijk zijn. De module probeert https-verkeer om te leiden naar http, door dit voorvoegsel door 'http://' te vervangen. De onderzoekers zeggen niets over de effectiviteit van deze aanpak. De dstr-module daarentegen is bedoeld om een geïnfecteerd apparaat onbruikbaar te maken door bestanden te verwijderen die nodig zijn voor normaal gebruik. Daarna verwijdert de module zichzelf.

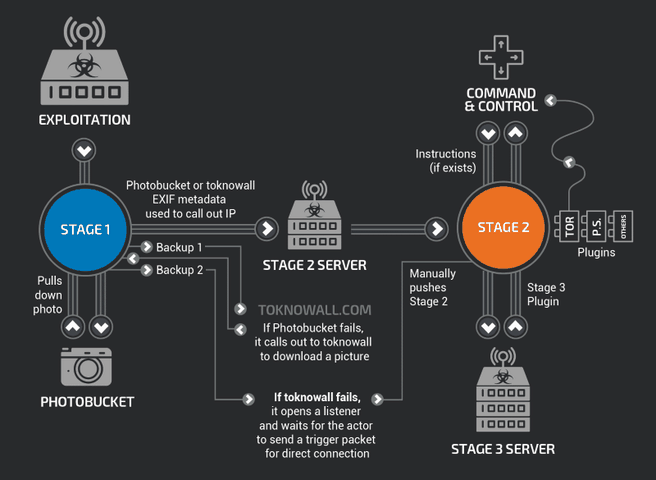

Bovendien richt VPNFilter zich nu op meer apparaten en nieuwe fabrikanten, waaronder Asus, D-Link, Huawei en ZTE. Deze zijn hieronder in een tabel weergegeven. Ars Technica sprak met een van de Talos-onderzoekers, Craig Williams. Hij legt uit dat hoewel de FBI in staat was om een command and control-server van de personen achter de malware over te nemen, het nog steeds mogelijk is om met mogelijk honderdduizenden geïnfecteerde apparaten te communiceren. De eerste module van de malware gebruikt in eerste instantie exif-gegevens van Photobucket-afbeeldingen om de locatie van de tweede en derde modules te achterhalen. Als dat niet werkt, gebruikt hij de c2-server. Er is echter ook een derde manier om die modules te installeren, door gebruik te maken van speciale trigger packets.

Williams is van mening dat de FBI gebruikers op het verkeerde been heeft gezet door de indruk te wekken dat een herstart van de router genoeg is om van de malware af te komen. Talos sprak net als de Oekraïense SBU het vermoeden uit dat de malware uit Rusland afkomstig is. Het is moeilijk om erachter te komen of een apparaat daadwerkelijk geïnfecteerd is met de malware, aldus Ars Technica. Ook het verwijderen ervan is omslachtig. Zo is het voor sommige modellen nodig om het apparaat terug te zetten naar de fabrieksinstellingen, of na een herstart de meest recente firmware van de fabrikant te installeren. In het geval van oudere apparaten zou het beter zijn om een nieuw model aan te schaffen.

| Linksys | Mikrotik | Netgear | Qnap | TP-Link | Asus | D-Link | Huawei | Ubiquiti | ZTE |

| E1200 | CCR1016 | DGN2200 | TS251 | R600VPN | RT-AC66U | DES-1210-08P | HG8245 | NSM2 | ZXHN H108N |

| E2500 | CCR1036 | R6400 | TS439 Pro | TL-WR741ND | RT-N10 | DIR-300 | PBE M5 | ||

| WRVS4400N | CCR1072 | R7000 | TL-WR841N | RT-N10E | DIR-300A | ||||

| E3000 | CCR1009 | R8000 | RT-N10U | DSR-250N | |||||

| E3200 | CRS109 | WNR1000 | RT-N56U | DSR-500N | |||||

| E4200 | CRS112 | WNR2000 | RT-N66U | DSR-1000 | |||||

| RV082 | CRS125 | DG834 | DSR-1000N | ||||||

| RB411 | DGN1000 | ||||||||

| RB450 | DGN3500 | ||||||||

| RB750 | FVS318N | ||||||||

| RB911 | MBRN3000 | ||||||||

| RB921 | WNR2200 | ||||||||

| RB941 | WNR4000 | ||||||||

| RB951 | WNDR3700 | ||||||||

| RB952 | WNDR4000 | ||||||||

| RB960 | WNDR4300 | ||||||||

| RB962 | WNDR4300-TN | ||||||||

| RB1100 | UTM50 | ||||||||

| RB1200 | |||||||||

| RB2011 | |||||||||

| RB3011 | |||||||||

| RB Groove | |||||||||

| RB Omnitik | |||||||||

| STX5 |

Dikgedrukt = nieuw, gegevens afkomstig van Cisco Talos. Apparaten van Upvel zijn ook getroffen, maar het is onduidelijk om welke modellen het gaat.

/i/1378399840.png?f=fpa)

/i/1308125213.png?f=fpa)

/i/1277037256.png?f=fpa)

:strip_exif()/i/1295943884.gif?f=fpa)