Beveiligingsbedrijf Palo Alto Networks heeft een analyse gepubliceerd van de zogenaamde Dimnie-trojan, die wordt gebruikt in een campagne die op GitHub-ontwikkelaars is gericht. De trojan bestaat al drie jaar, maar richt zich pas sinds kort op ontwikkelaars.

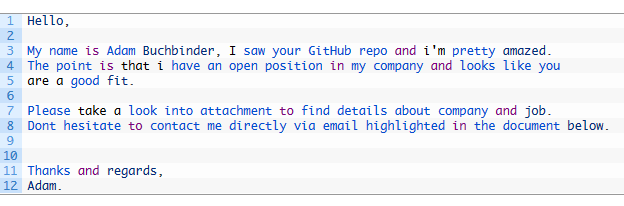

Volgens het bedrijf wordt Dimnie verspreid door middel van phishing-e-mails die een aanbod voor een baan lijken te bevatten. In de tekst wordt gerefereerd aan een 'indrukwekkende GitHub-repository' van de ontvanger, die aanleiding voor het aanbod zou zijn. In de bijlage van de e-mail bevindt zich een kwaadaardig doc-bestand, dat een macro bevat om een Powershell-opdracht uit te voeren waarmee een payload binnen wordt gehaald.

Bij de analyse van de trojan komt naar voren dat deze een niet langer gebruikt Google-domein gebruikt om ogenschijnlijk een http-proxyverzoek uit te sturen. In werkelijkheid wordt er verbinding gemaakt met een ander ip-adres door middel van een dns-verzoek. Hoewel dit volgens de onderzoekers niet moeilijk voor elkaar te krijgen is, bemoeilijkt het de detectie van het verkeer. Op die manier kan de met aes versleutelde payload worden binnengehaald.

Deze kan voorzien worden van modules voor uiteenlopende taken, zoals het maken van schermafbeeldingen, keylogging en communicatie met smartcards. Daarnaast is er een module die alle gegevens op de c-schijf vernietigt. Buitgemaakte gegevens worden opnieuw versleuteld teruggestuurd naar de personen achter de campagne, ditmaal via een POST-verzoek dat naar het gmail-domein verstuurd lijkt te worden. Ook deze maatregel dient om detectie te voorkomen, aldus de onderzoekers.

Ze schrijven dat Dimnie zich in eerste instantie richtte op Russisch sprekende doelwitten en dat de trojan daarom gedurende drie jaar vrijwel niet is opgevallen. Doordat hij zich nu op GitHub-ontwikkelaars richt, valt hij meer op.

Tekst uit de e-mail

Tekst uit de e-mail

/i/1300720051.png?f=fpa)

:strip_exif()/i/1096398313.jpg?f=fpa)

/i/1161959703.png?f=fpa)

:strip_exif()/i/1297349685.gif?f=fpa)

/i/1320494583.png?f=fpa)