Het Amerikaanse bedrijf Staminus is slachtoffer geworden van een internetaanval, waarbij klantgegevens zijn buitgemaakt en waardoor de diensten van het bedrijf geruime tijd niet beschikbaar waren. Onder de gegevens zijn gebruikersnamen en gehashte wachtwoorden.

Volgens Staminus-ceo Matt Mahvi is er inmiddels een onderzoek gaande naar de precieze gang van zaken bij de aanval. Hij bevestigt dat er sprake was van een indringer, die zich ongeautoriseerd toegang tot het Staminus-netwerk had verschaft. Hij voegt daaraan toe dat naast gebruikersnamen en wachtwoorden van klanten ook contactinformatie en betaalgegevens zijn gestolen.

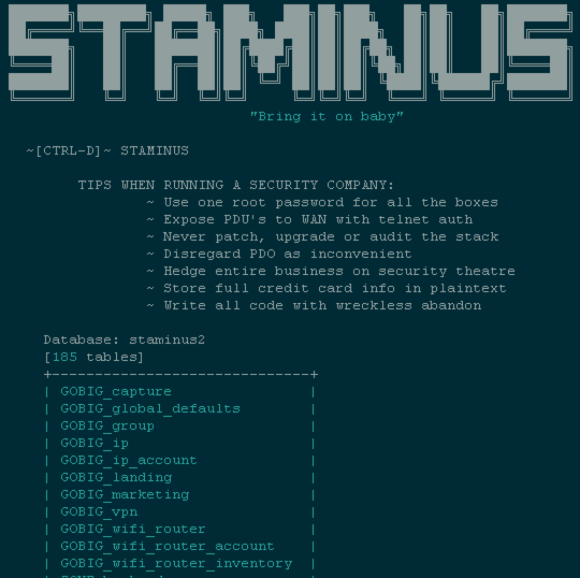

Deze gegevens waren enkele uren na de uitval van de Staminus-diensten op internet te vinden, zo bericht beveiligingsonderzoeker Brian Krebs. De aanvallers hadden een bericht aan de gegevens toegevoegd, getiteld 'tips voor het runnen van een beveiligingsbedrijf'. Een van de tips was dat het verstandig is om een enkel root-wachtwoord voor alle machines te gebruiken. De adviezen zijn duidelijk sarcastisch bedoeld.

Ook wordt genoemd dat creditcardgegevens het beste in plaintext opgeslagen dienen te worden. Ars Technica geeft echter aan geen dergelijke betaalgegevens in de gelekte data te hebben gevonden. Krebs merkt op dat het niet zelden voorkomt dat anti-ddos-dienstverleners het doelwit zijn van aanvallen, omdat zij vaak ongeliefde klanten hebben. Ook Staminus heeft volgens hem dat soort klanten, waaronder de Ku Klux Klan.

Het beveiligingsbedrijf Staminus is gevestigd in Californië en biedt naast ddos-bescherming ook hostingsdiensten aan. De website van het bedrijf is op het moment van schrijven nog niet beschikbaar.

De boodschap van de hackers

De boodschap van de hackers

:strip_exif()/i/1295863875.gif?f=fpa)

:strip_exif()/i/1149088707.gif?f=fpa)

/i/1249634131.png?f=fpa)

/i/1292098739.png?f=fpa)

/i/1235651157.png?f=fpa)

:strip_exif()/i/1259574564.gif?f=fpa)

:strip_exif()/i/1303128799.gif?f=fpa)

:strip_exif()/i/1265195729.gif?f=fpa)