Een campagne van de Nederlandse overheid om minderjarigen te ontmoedigen om te roken en drinken, geeft een uit beveiligingsoogpunt discutabel advies met betrekking tot wifi-instellingen. De campagnesite genereert zwakke wachtwoorden voor netwerken.

De NIX18-campagne is een initiatief van het ministerie van Volksgezondheid, Welzijn en Sport en probeert jongeren ervan bewust te maken dat ze niet moeten drinken en roken, in ieder geval tot ze 18 jaar zijn. Onderdeel van de campagne is het advies om mensen de naam van hun draadloze thuisnetwerk in NIX te laten veranderen. De speciale site die hiervoor is opgezet bevat links naar pagina's van verschillende providers, waar mensen kunnen lezen hoe ze dat moeten doen.

Het advies gaat echter verder en vraagt deelnemers ook hun wachtwoord te wijzigen. "Je wifi in NIX veranderen moet niet alleen leuk zijn, maar ook veilig. Daarom hebben we een wachtwoordgenerator gemaakt", meldt de campagnesite. "Met één klik op de knop creëer je je eigen unieke wachtwoord." De NIX18-campagne claimt dat de gegenereerde combinaties 'volledig random', 'lang' en 'niet makkelijk te raden' zijn. De generator maakt wachtwoorden van twintig karakters, maar genereert alleen combinaties die de woorden 'nietrokennietdrinken' vormen.

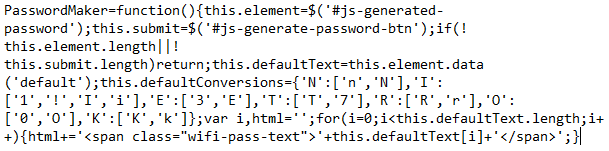

Bij een blik op de gebruikte javascript-code valt bovendien op dat de gebruikte karakters maar beperkt afgewisseld worden. Bij de N, R en K worden hoofd- en kleine letters afgewisseld, de E, T en O worden slechts afgewisseld met respectievelijk de 3, 7 en de 0. De I krijgt vier mogelijkheden: de 1, !, I en i. De D heeft geen alternatief. Dat levert in totaal 4.194.304 verschillende combinaties op.

Zelfs een wachtwoord van vier karakters met hoofd- en kleine letters, cijfers en speciale tekens levert bijna het dubbele aantal combinaties op. Het kraken van het wachtwoord is hiermee kinderlijk eenvoudig en kan snel gebeuren. Het totaal aantal mogelijkheden is in een bestand te plaatsen dat hiervoor gebruikt kan worden.

Te kraken netwerken zijn eenvoudig te herkennen aan de naam 'NIX'. Kwaadwillenden kunnen verkeer van die netwerken monitoren en tools als Aircrack-ng kunnen vervolgens de hashes van de wachtwoorden afvangen. Dergelijke tools kunnen het bestand met de 4.194.304 combinaties daarna gebruiken om binnen enkele minuten het betreffende wachtwoord te vinden.

Het bericht over het discutabele wachtwoordadvies komt op Nationale Verander je Wachtwoorden Dag, die Tweakers als onderdeel van de WachtwoordBewust-campagne, samen met het Openbaar Ministerie en de stichting Veilig Internetten in het leven heeft geroepen.

Het ministerie van Volksgezondheid, Welzijn en Sport kon dinsdag niet inhoudelijk reageren op de berichtgeving.

/i/2001097203.png?f=fpa)

:strip_exif()/i/1149088707.gif?f=fpa)

/i/2000868183.png?f=fpa)

/i/1252847274.png?f=fpa)

/i/1279541672.png?f=fpa)