Klopt, daarnaast kan je Sandboxie zo instellen dat:

- Een applicatie geen netwerkverbinding heeft als deze in een sandbox opstart.

- Alleen bepaalde processen en bestanden toegelaten.

- Makkelijk inspecteren van gemaakte of aangepaste registry keys en bestanden, omdat de wijzigingen apart worden opgeslagen.

- Meerdere versies van een applicatie runnen (werkt niet altijd) of geïnstalleerd hebben, zonder dat deze elkaar overschrijven of bepaalde bestanden op je systeem zetten, terwijl je paar bestanden toelaat op het echte systeem.

- Een trial applicatie voor altijd uitproberen

- Automatisch elke Firefox of Chrome process in een bepaalde browser sandbox starten, met behoud van je favorieten en geschiedenis op echt systeem, als je dat durft... En dat downloads ook naar aparte Download map gaat, en je de browser sandbox automatisch geleegd wordt als deze sluit.

Nadeel is als er een grote wijziging in Windows gebeurd, zoals een verandering van een API of zoals recent hoe services werken bij de installer service, dat dit een update nodig heeft om weer goed te werken en dat je sommige applicaties niet in Sandboxie kan runnen, want je krijgt een error dan, maar gebeurd niet al te vaak, alleen bij grote applicaties die API's vereisten die Sandboxie niet kent denk Ik.

Daarnaast kan malware detecteren als deze binnen Sandboxie runt, en zo anders reageren (dat het niet als malware gedraagt), maar dat kon het ook wel binnen Virtualbox, vraag mij af of dit ook binnen Windows Sandbox kan?

Ik heb persoonlijk ook iets meer vertrouwen in een VM, maar dat is natuurlijk wel als deze echt veilig is en niks doorlaat tot het echte systeem, via een bug of vergeten API (zoals in Virtualbox dat ooit een bug had waarbij toegang gaf tot de echte floppy, waar door bepaalde bepaalde commando's versturen ze in je echte systeem dingen konden doen), maar zo moet Sandboxie ook echt veilig zijn, wat bij nieuwe Windows versies niet altijd zeker is.

In automatisch gebruik door Windows Defender heb Ik er iets minder vertrouwen in, na deze video waar iemand een test deed:

https://youtu.be/sE-xdb9hTqY

Ik weet alleen niet of de infecties ontstond op de host tijdens de sandbox, of na, nadat Defender zij dat de programma(malware) helemaal okidoki is.

[Reactie gewijzigd door TweetCu op 25 juli 2024 10:51]

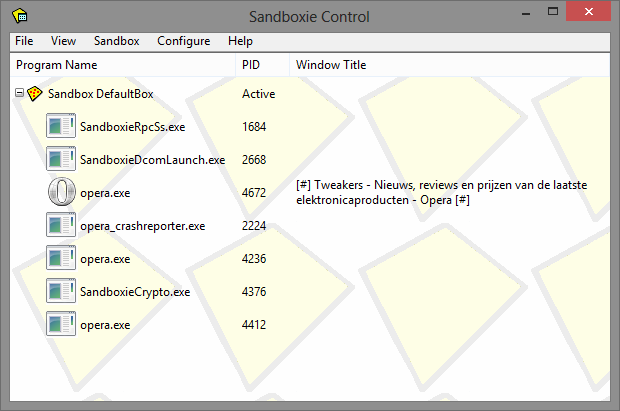

Versie 5.33.3 van Sandboxie is uitgekomen. Met dit programma is het mogelijk om onder Windows programma's in een afgeschermde omgeving te draaien. Op die manier zijn wijzigingen die door programma's als Internet Explorer worden uitgevoerd, eenvoudig ongedaan te maken. Bovendien is er geen risico dat belangrijke onderdelen van het besturingssysteem worden aangetast. Sandboxie kan worden gebruikt op Windows 7, 8 en 10, en wordt tegenwoordig als freeware aangeboden. Sophos, de huidige eigenaar, zou zelfs van plan zijn om het op termijn als opensource aan te bieden.

Versie 5.33.3 van Sandboxie is uitgekomen. Met dit programma is het mogelijk om onder Windows programma's in een afgeschermde omgeving te draaien. Op die manier zijn wijzigingen die door programma's als Internet Explorer worden uitgevoerd, eenvoudig ongedaan te maken. Bovendien is er geen risico dat belangrijke onderdelen van het besturingssysteem worden aangetast. Sandboxie kan worden gebruikt op Windows 7, 8 en 10, en wordt tegenwoordig als freeware aangeboden. Sophos, de huidige eigenaar, zou zelfs van plan zijn om het op termijn als opensource aan te bieden.

:strip_exif()/i/2004424444.png?f=thumbmedium)