Afgelopen vrijdag is versie 6.0 van Truecrypt uitgebracht en vandaag is daar in de vorm van versie 6.0a een kleine update van verschenen. Truecrypt is een opensource-encryptieprogramma voor Windows 2000 en hoger, Linux en Mac OS X waarmee fysieke volumes (een harde schijf of een partitie) en virtuele volumes (een bestand dat als partitie wordt benaderd) versleuteld kunnen worden. Ideaal dus voor usb-sticks en het beschermen van privégegevens. Truecrypt wordt onder een eigen licentie beschikbaar gesteld. De belangrijkste reden voor het uitbrengen van versie 6.0a was dat het op sommige systemen met vage chipsets niet mogelijk was om de systeempartitie te versleutelen:

Afgelopen vrijdag is versie 6.0 van Truecrypt uitgebracht en vandaag is daar in de vorm van versie 6.0a een kleine update van verschenen. Truecrypt is een opensource-encryptieprogramma voor Windows 2000 en hoger, Linux en Mac OS X waarmee fysieke volumes (een harde schijf of een partitie) en virtuele volumes (een bestand dat als partitie wordt benaderd) versleuteld kunnen worden. Ideaal dus voor usb-sticks en het beschermen van privégegevens. Truecrypt wordt onder een eigen licentie beschikbaar gesteld. De belangrijkste reden voor het uitbrengen van versie 6.0a was dat het op sommige systemen met vage chipsets niet mogelijk was om de systeempartitie te versleutelen:

Resolved incompatibilities / bug fixes:[break]

- On systems where certain inappropriately designed chipset drivers were installed, it was impossible to encrypt the system partition/drive. This will no longer occur. (Windows Vista/XP/2008/2003)

- Other minor bug fixes. (Windows, Mac OS X, and Linux)

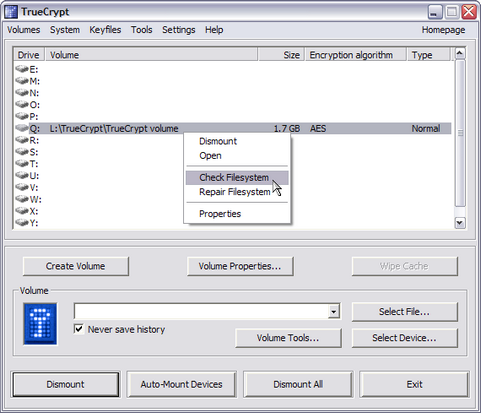

/i/1215630533.png?f=thumbmedium)