Vrijdag is versie 6.1 van Truecrypt uitgebracht. Truecrypt is een opensource-encryptieprogramma voor Windows 2000 en hoger, Linux en Mac OS X waarmee fysieke volumes (een harde schijf of een partitie) en virtuele volumes (een bestand dat als partitie wordt benaderd) kunnen worden versleuteld. Daarnaast is het ook mogelijk om een verborgen volume in de versleutelde disk aan te maken. Dit tweede volume is alleen zichtbaar als het juiste wachtwoord ingegeven wordt. Als je dus gedwongen wordt om het wachtwoord af te geven, dan kun je alleen dat wachtwoord geven dat toegang geeft tot de gehele versleutelde disk. Het tweede verborgen volume is dan volledig onzichtbaar. Meer informatie hierover kan op deze pagina gevonden worden.

Vrijdag is versie 6.1 van Truecrypt uitgebracht. Truecrypt is een opensource-encryptieprogramma voor Windows 2000 en hoger, Linux en Mac OS X waarmee fysieke volumes (een harde schijf of een partitie) en virtuele volumes (een bestand dat als partitie wordt benaderd) kunnen worden versleuteld. Daarnaast is het ook mogelijk om een verborgen volume in de versleutelde disk aan te maken. Dit tweede volume is alleen zichtbaar als het juiste wachtwoord ingegeven wordt. Als je dus gedwongen wordt om het wachtwoord af te geven, dan kun je alleen dat wachtwoord geven dat toegang geeft tot de gehele versleutelde disk. Het tweede verborgen volume is dan volledig onzichtbaar. Meer informatie hierover kan op deze pagina gevonden worden.

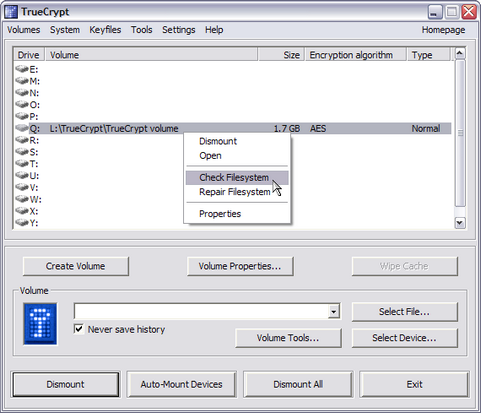

In versie 6.1 is onder andere de mogelijkheid toegevoegd om een partitie te versleutelen zonder dat hierbij de bestaande data verloren gaat. Verder kan er nu gebruik worden gemaakt van Security Tokens en smart cards, zijn er maatregelen genomen om geheugen corruptie te voorkomen en zijn er diverse bugs verholpen. Het volledige changelog van deze release ziet er als volgt uit:

New features:Improvements:

- Ability to encrypt a non-system partition without losing existing data on the partition. (Windows Vista/2008)

Note: To encrypt a non-system partition in place, click 'Create Volume' > 'Encrypt a non-system partition' > 'Standard volume' > 'Select Device' > 'Encrypt partition in place' and then follow the instructions in the wizard. Please note that this is not supported on Windows XP/2000/2003 as these versions of Windows do not natively support shrinking of a filesystem (the filesystem needs to be shrunk to make space for the volume header and backup header).- Support for security tokens and smart cards (for more information, see section Security Tokens and Smart Cards in chapter Keyfiles).

- The TrueCrypt boot loader can be prevented from displaying any texts (by selecting Settings > System Encryption and enabling the option 'Do not show any texts in the pre-boot authentication screen').

- The TrueCrypt boot loader can now display a custom message (select Settings > System Encryption and enter the message in the corresponding field) either without any other texts or along with the standard TrueCrypt boot loader texts.

- Pre-boot authentication passwords can now be cached in the driver memory, which allows them to be used for mounting of non-system TrueCrypt volumes (select Settings > System Encryption and enable the option 'Cache pre-boot authentication password').

- Linux and Mac OS X versions: The ability to mount a Windows system partition encrypted by TrueCrypt and to mount a partition located on a Windows system drive that is fully encrypted by a Windows version of TrueCrypt.

Bug fixes:

- Protection against memory corruption caused by certain inappropriately designed versions of some BIOSes, which prevented the pre-boot authentication component from working properly. (Windows Vista/XP/2008/2003)

- During the process of creation of a hidden operating system, TrueCrypt now securely erases the entire content of the partition where the original system resides after the hidden system has been created. The user is then prompted to install a new system on the partition and encrypt it using TrueCrypt (thus the decoy system is created).

Note: Although we are not aware of any security issues (connected with decoy systems) affecting the previous versions of TrueCrypt, we have implemented this change to prevent any such undiscovered security issues (if there are any). Otherwise, in the future, a vulnerability might be discovered that could allow an attacker to find out that the TrueCrypt wizard was used in the hidden-system-creation mode (which might indicate the existence of a hidden operating system on the computer) e.g. by analyzing files, such as log files created by Windows, on the partition where the original system (of which the hidden system is a clone) resides. In addition, due to this change, it is no longer required that the paging file is disabled and hibernation prevented when creating a hidden operating system.- Many other improvements. (Windows, Mac OS X, and Linux)

[break]

- Many minor bug fixes and security improvements. (Windows, Mac OS X, and Linux)

/i/1215630533.png?f=thumbmedium)