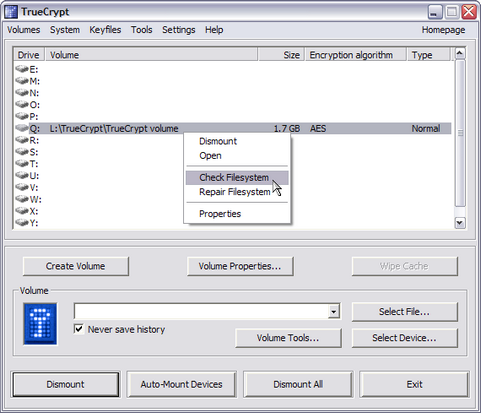

Versie 7.1 van TrueCrypt is uitgebracht. TrueCrypt is een opensource-encryptieprogramma waarmee complete harde schijven of partities, en virtuele volumes, zoals een bestand dat als partitie wordt benaderd, kunnen worden versleuteld. Daarnaast is het mogelijk om een verborgen volume in de versleutelde disk aan te maken. Dit tweede volume is alleen zichtbaar als het juiste wachtwoord wordt ingegeven. Wie dus wordt gedwongen om het wachtwoord af te geven, heeft de mogelijkheid om alleen het wachtwoord te geven dat toegang tot de hele versleutelde disk geeft. Het tweede verborgen volume is dan volledig onzichtbaar. Meer informatie hierover kan op deze pagina worden gevonden. In versie 7.1 is volledige ondersteuning toegevoegd voor de nieuwste editie van Mac OS X en zijn er diverse kleine niet bij naam genoemde verbeteringen aangebracht.

Versie 7.1 van TrueCrypt is uitgebracht. TrueCrypt is een opensource-encryptieprogramma waarmee complete harde schijven of partities, en virtuele volumes, zoals een bestand dat als partitie wordt benaderd, kunnen worden versleuteld. Daarnaast is het mogelijk om een verborgen volume in de versleutelde disk aan te maken. Dit tweede volume is alleen zichtbaar als het juiste wachtwoord wordt ingegeven. Wie dus wordt gedwongen om het wachtwoord af te geven, heeft de mogelijkheid om alleen het wachtwoord te geven dat toegang tot de hele versleutelde disk geeft. Het tweede verborgen volume is dan volledig onzichtbaar. Meer informatie hierover kan op deze pagina worden gevonden. In versie 7.1 is volledige ondersteuning toegevoegd voor de nieuwste editie van Mac OS X en zijn er diverse kleine niet bij naam genoemde verbeteringen aangebracht.

New features:Improvements and bug fixes:

- Full compatibility with 64-bit and 32-bit Mac OS X 10.7 Lion

- Minor improvements and bug fixes (Windows, Mac OS X, and Linux)

/i/1215630533.png?f=thumbmedium)