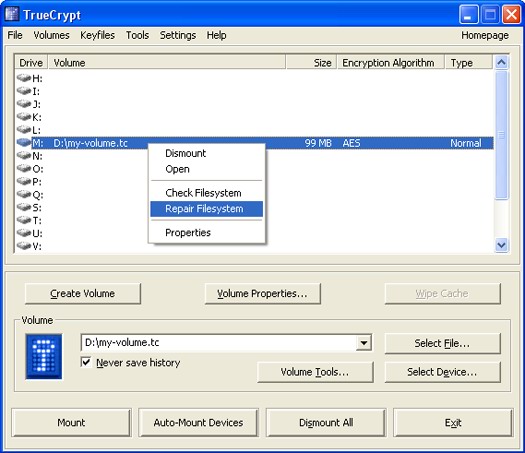

TrueCrypt is gisteren voorzien van een update naar versie 4.2a. TrueCrypt is een opensource encryptieprogramma voor Windows 2000 of hoger en Linux waarmee fysieke volumes (een harde schijf of een partitie) en virtuele volumes (een bestand dat als partitie wordt benaderd) versleuteld kunnen worden. Hiervoor kan gebruik worden gemaakt van een aantal verschillende methodes, waar onder AES (256-bit), Blowfish (448-bit), CAST5 (128-bit), Serpent (256-bit), Triple DES en Twofish (256-bit). Ook kunnen deze opeenvolgend worden gebruikt zodat een bestand bijvoorbeeld eerst wordt versleuteld met AES en vervolgens met Serpent.

TrueCrypt is gisteren voorzien van een update naar versie 4.2a. TrueCrypt is een opensource encryptieprogramma voor Windows 2000 of hoger en Linux waarmee fysieke volumes (een harde schijf of een partitie) en virtuele volumes (een bestand dat als partitie wordt benaderd) versleuteld kunnen worden. Hiervoor kan gebruik worden gemaakt van een aantal verschillende methodes, waar onder AES (256-bit), Blowfish (448-bit), CAST5 (128-bit), Serpent (256-bit), Triple DES en Twofish (256-bit). Ook kunnen deze opeenvolgend worden gebruikt zodat een bestand bijvoorbeeld eerst wordt versleuteld met AES en vervolgens met Serpent.

Het bijzondere aan TrueCrypt is de mogelijkheid om een verborgen volume in de versleutelde disk aan te maken. Dit tweede volume is alleen zichtbaar als het juiste wachtwoord ingegeven wordt. Als je dus gedwongen wordt om het wachtwoord af te geven, kun je alleen dat wachtwoord geven dat toegang geeft tot de gehele versleutelde disk. Het tweede verborgen volume is dan volledig onzichtbaar. Meer informatie hierover kan op deze pagina gevonden worden. Versie 4.2a bevat geen grote veranderingen, maar lost een aantal bugs op onder zowel Windows als Linux. Verder is de beveiliging verder aangescherpt en wordt het programma nu onder de 'TrueCrypt Collective License versie 1.0' uitgebracht. Het volledige changelog ziet er als volgt uit:

Bug fixes:Improvements:

- Writing to a TrueCrypt volume under Linux no longer causes the system to stop responding under certain conditions.

- Occasional application errors no longer occur when selecting a file (Windows XP SP2 issue).

- Fixed bug that caused installation of the TrueCrypt driver to fail under certain configurations of 64-bit Windows.

- TrueCrypt volumes mounted in a remote session under Windows 2000 can now be accessed.

- TrueCrypt Volume Creation Wizard no longer blocks hot keys of certain applications. (Windows)

- Other minor bug fixes (Windows and Linux)

Security improvements:

- It will not be required to reinstall the TrueCrypt kernel module after every minor Linux kernel update.

- Support for latest Linux kernel (2.6.17)

- Other minor improvements (Windows and Linux)

Miscellaneous:

- The Linux version of TrueCrypt now uses the TrueCrypt Random Number Generator (ported from the Windows version of TrueCrypt) instead of using only the Linux built-in random number generator. (This change was necessary due to a flaw in the Linux built-in random number generator: Data from the mouse and keyboard, which are the most important sources of random data, are not read by the Linux built-in random number generator when the user has only a USB mouse/keyboard.)

Note: The Linux version of TrueCrypt still uses the Linux built-in random number generator. However, it is now merely one of the data sources used by the TrueCrypt random number generator.- Interactive mount mode, which allows the user to avoid passing sensitive parameters via command line. (Linux)

- TrueCrypt volume is unmapped if mounting it to a directory fails. (Linux)

- When the ‘Never Save History’ option is enabled, TrueCrypt sets its “current directory” to the user’s home directory (in traveller mode, to the directory from which TrueCrypt was launched) after a container or keyfile is selected via the Windows file selector. Therefore, the Windows file selector will not “remember” the path of the last selected container or keyfile. (Windows)

[break]

- Released under the TrueCrypt Collective License Version 1.0

/i/1215630533.png?f=thumbmedium)