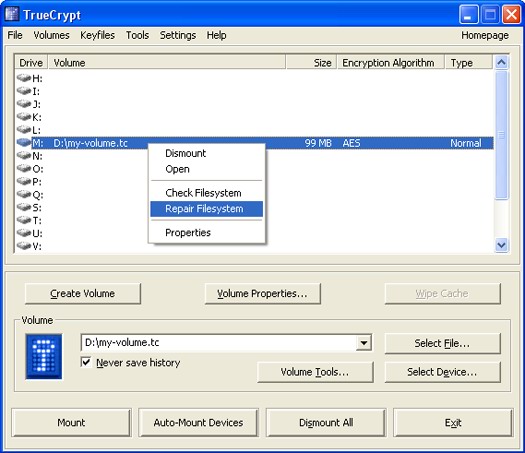

TrueCrypt is gisteren voorzien van een update naar versie 4.2. TrueCrypt is een open source encryptieprogramma voor Windows 2000 of hoger en Linux waarmee fysieke volumes (een harde schijf of een partitie) en virtuele volumes (een bestand dat als partitie wordt benaderd) versleuteld kunnen worden. Hiervoor kan gebruik worden gemaakt van een aantal verschillende methodes, waar onder AES (256-bit), Blowfish (448-bit), CAST5 (128-bit), Serpent (256-bit), Triple DES en Twofish (256-bit). Ook kunnen deze opeenvolgend worden gebruikt zodat een bestand bijvoorbeeld eerst wordt versleuteld met AES en vervolgens met Serpent.

TrueCrypt is gisteren voorzien van een update naar versie 4.2. TrueCrypt is een open source encryptieprogramma voor Windows 2000 of hoger en Linux waarmee fysieke volumes (een harde schijf of een partitie) en virtuele volumes (een bestand dat als partitie wordt benaderd) versleuteld kunnen worden. Hiervoor kan gebruik worden gemaakt van een aantal verschillende methodes, waar onder AES (256-bit), Blowfish (448-bit), CAST5 (128-bit), Serpent (256-bit), Triple DES en Twofish (256-bit). Ook kunnen deze opeenvolgend worden gebruikt zodat een bestand bijvoorbeeld eerst wordt versleuteld met AES en vervolgens met Serpent.

Het bijzondere aan TrueCrypt is de mogelijkheid om een verborgen volume in de versleutelde disk aan te maken. Dit tweede volume is alleen zichtbaar als het juiste wachtwoord ingegeven wordt. Als je dus gedwongen wordt om het wachtwoord af te geven, kun je alleen dat wachtwoord geven dat toegang geeft tot de gehele versleutelde disk. Het tweede verborgen volume is dan volledig onzichtbaar. Meer informatie hierover kan op deze pagina gevonden worden. Nieuw in deze release is onder andere de mogelijkheid om dynamische volumes aan te maken (de grootte is afhankelijk van de hoeveelheid data die deze bevat), kunnen TrueCrypt-volumes nu ook onder Linux worden aangemaakt en kunnen TrueCrypt-volumes over het netwerk door verschillende besturingssystemen tegelijkertijd worden benaderd. Het volledige changelog ziet er als volgt uit:

New features:Improvements:

- TrueCrypt volumes can now be created under Linux.

- Ability to create a ‘dynamic’ container whose physical size (actual disk space used) grows as new data is added to it. (Dynamic containers are pre-allocated NTFS sparse files).

- Volume passwords/keyfiles can be changed under Linux.

- Keyfiles can be created under Linux.

- Volume headers can be backed up and restored under Linux.

- Multiple keyfiles can be selected in the file selector by holding the Control (Ctrl) or Shift key (Windows).

- It is now possible to enable and directly set keyfiles by dragging the icon of keyfile(s) or of keyfile search path(s) to the password entry window (Windows only).

- New Linux command line option: -u, --user-mount, which can be used to set default user and group ID of the file system being mounted to the user and group ID of the parent process. Some file systems (such as FAT) do not support user permissions and, therefore, it is necessary to supply a default user and group ID to the system when mounting such file systems.

- The build.sh script can now perform automatic configuration of the Linux kernel source code, which is necessary in order to compile TrueCrypt on Linux. Note that this works only if the installed version of the kernel enables/supports it.

- TrueCrypt volume properties can be viewed under Linux.

- New Mount Option: 'system'. It is possible to place paging (swap) files on a TrueCrypt volume that is mounted with this option enabled. Thus, it is possible to use TrueCrypt to on-the-fly encrypt a paging file. (Windows, command line usage)

- New Mount Option: 'persistent'. A volume mounted with this option enabled is not displayed in the TrueCrypt GUI and is prevented from being auto-dismounted (‘Dismount All’ will not dismount the volume either). (Windows, command line usage)

Bug fixes:

- It is now possible to mount a single TrueCrypt volume from multiple operating systems at once (for example, a volume shared over network), provided that the volume is mounted as read-only under each system (Windows).

- Current directory is never left set to a removable device after a file (e.g., a container, keyfile, header backup) stored on it is selected via file selector in TrueCrypt. Therefore, it will be possible to ‘Safely Remove’ the device in such cases. (Windows)

- Improved security of set-euid mode of execution (Linux).

- Other minor improvements

[break]

- It is now possible to dismount volumes that cannot be opened (for example, after disconnecting and reconnecting a USB flash drive formatted as NTFS containing a mounted TrueCrypt volume).

- Fixed bug that sometimes caused the mount process to fail under Linux when one or more TrueCrypt volumes were already mounted.

- Command line argument buffer is now wiped upon exit (Windows, command line usage).

- Other minor bug fixes

/i/1215630533.png?f=thumbmedium)