Om te beginnen even deze herhaling van zetten: Sommigen halen vaak een retorisch trucje uit door te doen alsof anderen beweren dat open source per definitie altijd veiliger is dan closed source. Dat is natuurlijk niet zo, er zal ongetwijfeld ergens open source software te vinden zijn dat bagger is.

En anderen halen weer een retorisch trucje uit om te beweren dat het wel degelijk veiliger is; dat mes snijdt aan tewe kanten.

Maar... het gaat helemaal niet om bagger!

Zelfs zeer goed in elkaar geschroefde open-source software kan nog (finke) lekken bevatten, ook lekken die jarenlang compleet onopgemerkt zijn gebleven. En wie weet hebben "de bad guys" het wel gevonden...

Dat heeft niets te maken met baggere opensource software, maar gewoon met "de nature" van alle complexe software: er kan altijd een fout inzitten, audited of niet; open-source of niet.

Ik vind dit soort uitspraken het bagatelliseren van problemen; alsof het enkel voorkomt bij brakke grafprojectjes die nergens aandacht aan besteden en nooit geaudit worden... Maar dat is helemaal niet waar. Zelfs bij goede en goed geaudite software komt het voor... Even vaak als bij closed.

Dat neemt echter niet weg dat om veiligheid te kunnen garanderen alle gebruikte software open source moet zijn. 'Open source' is dus geen garantie, maar wel degelijk een vereiste. Dat is namelijk de enige manier om geclaimde veiligheid te kunnen (laten) controleren. Of iedereen daar nou zelf toe in staat is of niet, is daarbij irrelevant, desnoods láát je het doen door iemand die je vertrouwt. De mogelijkheid tot eigen controle dient gewoon aanwezig te zijn.

Je ziet naar mijn mening over het hoofd dat dit prima kan bij closed-source door audits van belangenverenigingen en gespecialiseerde bedrijven?

Je hoeft je source echt niet aan iedereen te geven om het te laten controleren, dat kan je ook uitsluitend doen onder zeer stricte voorwaarden zodat mensen je software waar je je brood mee verdient niet jatten...

Dus als je er zelf geen verstand van hebt, maar meerdere belangenverenigingen (zoals de EFF bijvoorbeeld), privacy watchdogs en gespecialiseerde bedrijven voeren allemaal reguliere audits uit: wat is dan precies het verschil...?

Dat je eerst een aanvraag in moet dienen voor deze controle, en wellicht niet zomaar jantje willekeur kan kiezen maar een bedrijf dat een aantal garanties kan bieden? (Eg: niet de buurman van om de hoek die toevallig wat van coden afweet, maar een gespecialiseerd bedrijf. Je moet wel compromissen willen sluiten, want je moet je ook kunnen voorstellen dat zo'n bedrijf het risico niet wilt lopen dat iemand z'n reet afveegt met een NDA...)

Ik vind dat niet echt een overtuigend argument... Maar goed. Daar kunnen we het over oneens zijn.

Wanneer er bij gesloten software audits zijn gedaan, geeft dat echter géén garantie. Je weet immers niet of de audit-instantie te vertrouwen is (door jou), en al helemaal niet of dezelfde geteste versie ongewijzigd op jouw toestel is terechtgekomen. Of wat er bijvoorbeeld allemaal bij updates is veranderd. Alles is gesloten, dus niet te controleren.

En een audit op open software geeft wél garanties...? Dat zeg je nu feitelijk eigenlijk.

Ik vind dat hele gevaarlijke uitspraken die je hier nu meerdere malen doet... Dat soort uitspraken en suggestieve opmerkingen maken open-source juist

onveiliger omdat mensen er een vals gevoel van vertrouwen insteken! Dat moeten we juist voorkomen, mensen moeten altijd op hun hoede blijven; ongeacht het type broncode!

Wat je daar suggereert is dus absoluut *niet* waar. Voorbeelden te over van audited open software waar achteraf nog (enorme) lekken in bleken te zitten. Dus welke garantie heb je dan precies meer bij OS als CS...?

Daarnaast, als meerdere organisaties en gespecialiseerde bedrijven (belangenbehartigers én bedrijven met een (zeer) goede reputatie op het gebied van betrouwbare audits.) een audit uitvoeren, en jij vertrouwt het alsnog niet: prima! Dat is je goede recht. Maar wat zegt dat nou precies over de daadwerkelijke veiligheid...? Dat jij het wantrouwt omdat je de belangenbehartigers en gespecialiseerde bedrijven niet voldoende vertrouwt, wil niet zeggen dat het dan ook daadwerkelijk onbetrouwbaar is; en dat is een hele belangrijke nuance die je naar mijn mening even vergeet te vermelden.

Dan is er nog het punt van die "dezelfde geteste ongewijzigde software"...

Dat is ook lang niet altijd mogelijk bij open-source projecten. Ik heb een paar maanden terug in een zeer interessante discussie met iemand anders nog laten zien hoe zelfs afwijkende metadata of een andere compiler van exact dezelfde software een andere hash kan genereren. Een diff draaien op gecompileerde software is ook lang niet altijd mogelijk, mede dankzij verschillen in compilers. Daar komt bij dat als je het hebt over dit soort software die veelal op telefoons worden gedraaid, er ook verschillen kunnen ontstaan door bijvoorbeeld het toevoegen van een header door het bedrijf dat de applicatie verspreidt; noem een Apple App Store of een Google Play Store... Je krijgt danwel dezelfde bron, maar doordat een header iets afwijkende informatie vertoont of een extra stukje meekrijgt voor functies op het toestel (eg: update checks die compatible zijn met alle typen software) heb je nogsteeds problemen met het controleren of je wel dezelfde source krijgt... Als je dus wilt realiseren wat jij zegt, dan is het wel even wat moeilijker dan hoe jij het nu voordoet... Dan moet je het namelijk zélf compilen vanuit de source en vervolgens sideloaden op je toestel.

En dat is niet eens altijd mogelijk! En dan nog... De broncode van het toestel is vaak ook totaal niet in te zien. Dan kan je wel vertrouwen steken in de self-compiled app, maar als het platform waar je het op draait niet geheel opensource is zit daar eigenlijk alweer de zwakte in de keten... En ga zo maar door.

Bij een update moet er weer een audit uitgevoerd worden, zo simpel is het. En er zijn zat bedrijven die CS software leveren die dat laten doen. Betaald uit eigen zak, via belangenbehartigers voor de extra controlers + richting de community, en aan privacy beschermers van overheden (eg: FTC, CBP, whatever)... En ik vind persoonlijk niet dat het, indien goed bevonden, dan nog echt onderdoet aan opensource.

Ja okee, je kan het niet hoogstpersoonlijk controleren. Maar dat kan bijna niemand, relatief gezien. Dus waarom moet je wel je vertrouwen stoppen in bijvoorbeeld wildvreemden die je niet kent maar allerlei audits doen op GitHub, maar kan je meerdere gespecialiseerde bedrijven en belangenberhatigers opeens totaal niet vertrouwen? Puur omdat je niet zelf de controle hebt dus...? Sorry, maar dat zegt gewoon niets over de daadwerkelijke veiligheid; maar meer over je eigen gevoel.

Wellicht ís het veilig, maar door simpelweg gebrek aan een mogelijkheid tot (eigen) controle, kan het nooit als zodanig worden beschouwd.

Oneens, en dat zeg ik als mega-grote voorstander van opensource.

Dan nu Moxie Marlinspike en Signal. Er is niet veel reden om aan de programmeerkunsten van de heer Marlinspike te twijfelen. Er is niet of nauwelijks kritiek op hem als gevolg van bijvoorbeeld directe veiligheidslekken. Maar er is wel sprake van enorme toename aan scepsis ten opzichte van hem, als gevolg van zijn rabiate vasthouden aan Google Cloud Messaging, Google Play Store, Google Play Services, etc... voor het functioneren van Signal.

En het aantal mensen dat kritiek leveren op de mensen die daar over klagen, is ook groeiende.

Er is een enorme tweestrijd gaande tussen de mensen die vinden dat ze compleet van google play services af moeten stappen, en de mensen die vinden dat dat behoorlijke onzin is. De uitleg van Moxie voor het gebruik van die diensten is ook niet bepaald ongefundeerd; en het blijft wel een expert op security gebied die weet wat hij doet...

Dat je het niet eens bent met die insteek of het toch niet vertrouwt: dat is je goede recht, maar om het nou een groeiende scepsis te noemen...? Nee, niet echt. Er zijn meer mensen die zich mengen in de discussie, maar de verhoudingen tussen het pro- en anti-kamp zijn redelijk gelijk.

Hoe kun je het rechtvaardigen dat voor een app met als speerpunten privacy en veiligheid, het draaien van die Google-infrastructuur vereist is?

Daar moet je z'n antwoorden dus voor lezen.

Ik ben het er persoonlijk niet mee eens dat deze vaag en ontwijkend zouden zijn, maar als je tig keer dezelfde vraag krijgt die je al honderd keer hebt beantwoord dan kan ik me wel voorstellen dat op een gegeven moment die mensen je een beetje de strot uit komen hangen; zeker omdat ze blijkbaar z'n eerdere wél uitgebreidere reacties niet opzoekt of leest... Ja, dan worden de antwoorden steeds korter. Ik zou ook niet blijven reageren, op een gegeven moment zou ik zelfs gewoon linkjes geven met een: "ja daaaaaag, lees dit maar; dat had je ook in Google kunnen vinden." opmerking erbij.

Het is natuurlijk een fundamentele fout dat dat aspect ook niet bij de minpunten in het artikel vermeld wordt. Wellicht is zelfs Whatsapp veilig? Het is niet te controleren want closed source, maar je weet het niet. Toch heeft ook dat om (goed) te kunnen functioneren de Google- of Apple-infrastructuur nodig. Die dus op je toestel moet draaien. Wellicht zijn de chats zelf inderdaad goed beveiligd, maar de meta-data niet.

Dat is niet helemaal waar met die services noodzaak, maar de technische discussie daarover zullen we even niet doen.

WhatsApp zorgt er trouwens wél voor dat ze de infrastructuur voor push zelf beveiligen... Zo hebben ze eerder in iOS (pre versie 9 geloof ik) volslagen misbruik gemaakt van een of andere API in iOS om encrypted push berichten te kunnen versturen zonder dat dit de werking van meldingen beinvloedt. (Dit gaan ze er binnenkort uitslopen overigens geloof ik, vanaf welk moment push-meldingen voor sommige oude toestellen niet meer (naar behoren) zal werken... Dit om de app te optimaliseren omdat iOS tegenwoordig dus gewoon standaard ondersteuning heeft voor deze functie.)

De API die ze daarvoor gebruikte was eigenlijk totaal niet bedoeld voor de functie, maar dat laat wel zien dat ze er actief over nadenken en work-around methodes verzinnen om toch zowel veiligheid als comfort te bieden aan hun gebruikers. Want dat laatste... Oi oi, dat is echt even belangrijk voor ze als veiligheid; vandaar dat er ook compromissen worden gesloten zoals die redelijk leipe Web/Desktop setup van ze. Het werkt prima, maar het toestel moet aanstaan met internet. Dat is een hurdle, maar ze hebben wel de ballen gehad om het op die manier te doen (ipv cloud-setup) puur zodat ze een balans konden creeeren tussen veiligheid en gebruiksvriendelijkheid... Tegemoetkomen aan de mensen die op de PC willen WhatsApp'en, maar tegelijkertijd ook zorgdragen dat de veiligheid niet ondermijnd wordt. Dat soort dingen laten dus echt zien dat ze veel geven om beide zaken, en echt bijzondere dingen hebben gedaan om work-arounds te bouwen die veiligheid + conform wist te combineren terwijl dat eigenlijk normaal gesproken onmogelijk was op het OS. Dat laat zien dat ze er echt aandacht aan hebben besteed... Afijn.

De meta-data is inderdaad niet beveiligd, om logische en juridische redenen; dat is een afweging per persoon of je daar moeite mee hebt of niet.

Verder ben je aan die benodigde infrastructuren natuurlijk ook een hoop andere gegevens kwijt: Locatiegegevens, adresgegevens, agendagegevens, contacten, zoekopdrachten, om maar enkele voorbeelden te noemen. Dan mag de chat-app zelf misschien wel veilig zijn, maar wat blijft er effectief dan nog van iemands privacy en veiligheid over?

Niet lullig bedoeld, maar als je zo met je privacy bezig bent dat je zelfs je eigen apps handmatig vanuit source wilt compileren: dan kan je toch ook wel ff een app installeren waarmee je permissies kan ontnemen, extra sandboxes kan aanmaken en die zaken als je locatie spoofen...?

WhatsApp, GMail, Facebook, Bankieren, ANWB, PayPal, LinkedIn, Spotify, Shazam, MijnKPN... Voorbeelden van apps die allemaal mijn locatie willen hebben: maar geen van hen die toegang heeft tot mijn locatie.

(Overigens, WhatsApp vertrouw ik daar wél mee omdat ik meerdere malen onderzocht heb of ze je locatie ook voor andere doeleinden dan die "Deel mijn locatie..." functie gebruiken... Nee dus. Die functie nooit gebruiken, en maanden later stond er nog steeds netjes: "Last location usage:

Never.")

Als je wel toegang tot je locatie geeft, of deze permissie niet ontneemt: dan ligt dat imho toch behoorlijk aan jezelf.

Contactgegevens zijn heel erg handig om te hebben bij WhatsApp, o.a. voor ease of use en contact discovery: maar je kan zelfs daar wel degelijk zonder toegang tot de contacten.

Aangezien Snowden echter nooit Whatsapp aanprijst, heeft ie klaarblijkelijk ook niet zo'n vertrouwen in die software en/of de audits daarvan.

Je noemde zelf het verschil al... De meta-data. Dat kan voor hem hét grote verschil zijn dat hij Signal verkiest boven WhatsApp.

Enkel het wel of niet gebruik van Google Services is niet het enige probleem waar mensen als Snowden last van hebben.

Dat wil dus niet zeggen dat hij geen vertrouwen heeft in de software (dan had ie het wel gezegd, net als dat ie heeft gezegd dat Telegram behoorlijke troep is; ondanks dat ie Durov graag mag.): maar dat hij het zelf niet gebruikt omdat hij Signal geschikter vindt...

Het klinkt nu net alsof je wilt zeggen dat Snowden geen vertrouwen heeft in alle software die hij niet expliciet heeft aanbevolen... Dat slaat, imho, nergens op. Snowden heeft maar heel weinig applicaties aanbevolen, dat wil niet zeggen dat hij de rest onbetrouwbaar vindt: nee, dat wil gewoon zeggen dat hij de software die hij aanbeveelt *de beste* vind...

Ik snap werkelijk noet hoe je nu de conclusie kan trekken: "Hij heeft <app> niet aangeprezen, dus vindt heeft hij er klaarblijkelijk geen vertrouwen in!". Dat is wel heel erg kort door de bocht, en gewoon woorden in z'n mond leggen.

Maar... Vraag het hem eens! Misschien reageert hij wel op Twitter.

... Al is ie de laatste tijd nogal stil.

Overigens, Snowden heeft gezegd dat "alles van de hand van Marlinspike" goed en betrouwbaar is.

"Alles" is dus ook de encryptie functionaliteit van WhatsApp.

Tenslotte had Snowden trouwens wel degelijk iets te zeggen over WhatsApp (ben terwijl ik het voorgaande tikte toch eens gaan kijken...

) en daar bevestigd hij de beveiliging van WhatsApp en doet daar *niets* aan af. Geen "maar" of "let op, want"; nee gewoon heel simpel: "WhatsApp weet niet wat je schrijft en kan niet meelezen." en "Deze methode is veel veiliger dan andere methodes."

1.) Vrij geciteerd:

Right, and this is more topical. Because of the way the WhatsApp service is structured, the largest messaging service in the world doesn’t know what you are saying. It doesn’t hold your messages, it doesn’t store your messages in a way that it can read. Which is much safer against abuse than if you simply have AT&T holding a record of every text message you’ve ever sent.

(

http://www.popsci.com/edw...internet-is-broken#page-3)

2.) En ook hier was Snowden heel erg blij met WhatsApp en zegt zelfs dat het "levensreddend" is:

https://twitter.com/Snowden/status/713780600956698626

Maar goed.

Voor de rest van je post zou enkel een herhaling worden van wat reeds gezegd is, dus die skip ik maar ff.

Afsluitend zeg ik voor de zekerheid nogmaals: open-source is niet veiliger dan closed-source, en biedt ook niet per definitie ook maar enige extra garanties. Ik ben groot voorstander van open-source en vind het prettiger: maar open-source en closed-source zijn qua veiligheid allebei even onbetrouwbaar.

En dat laatste... Dat moet je nooit vergeten, zeker niet als je leunt op de veiligheid. Wantrouw alles als het er op aankomt, ongeacht het type bronpublicatie.

Hele fijne nacht toegewenst!

[Reactie gewijzigd door WhatsappHack op 22 juli 2024 20:02]

/i/2001205261.jpeg?f=imagenormal) Afbeelding van RestrictedData, CC 2.0 Generic

Afbeelding van RestrictedData, CC 2.0 Generic

De opensourcesoftware

De opensourcesoftware /i/2001205265.png?f=imagenormal) Authenticatie speelt daarbij een belangrijke rol. Daarom controleert Cryptocat via certificate pinning of het juiste certificaat aanwezig is voordat er een verbinding met de server wordt opgebouwd. Daarnaast maakt de software gebruik van geauthenticeerde installatiebestanden en ondertekende updates, waarmee de herkomst gecontroleerd kan worden.

Authenticatie speelt daarbij een belangrijke rol. Daarom controleert Cryptocat via certificate pinning of het juiste certificaat aanwezig is voordat er een verbinding met de server wordt opgebouwd. Daarnaast maakt de software gebruik van geauthenticeerde installatiebestanden en ondertekende updates, waarmee de herkomst gecontroleerd kan worden./i/2001205267.png?f=imagenormal) Het Tox-

Het Tox-/i/2001205269.jpeg?f=imagenormal)

Deze client is beschikbaar voor iOS en Android, en stelt zijn broncode publiekelijk

Deze client is beschikbaar voor iOS en Android, en stelt zijn broncode publiekelijk /i/2001205273.png?f=imagenormal) Toen de ontwikkeling van

Toen de ontwikkeling van  Pidgin

Pidgin

Wie ondersteuning voor OS X miste bij Pidgin, kan gebruikmaken van

Wie ondersteuning voor OS X miste bij Pidgin, kan gebruikmaken van  De opensourcesoftware

De opensourcesoftware

De opensourcesoftware

De opensourcesoftware

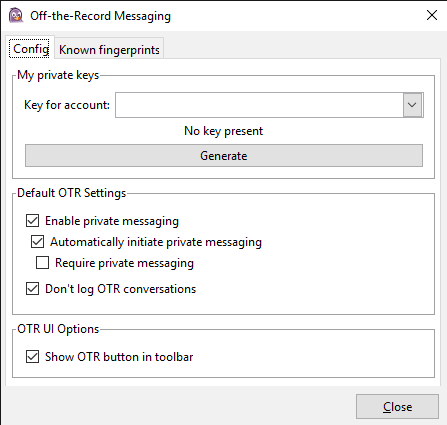

/i/2001205291.png?f=imagenormal) Voor de waarschijnlijk weinigen die bekend zijn met

Voor de waarschijnlijk weinigen die bekend zijn met /i/2001205295.png?f=imagenormal)

:strip_icc():strip_exif()/i/2005191722.jpeg?f=fpa_thumb)

:strip_icc():strip_exif()/i/2001352273.jpeg?f=fpa_thumb)

/i/2001027459.png?f=fpa_thumb)

/i/1387529847.png?f=fpa)