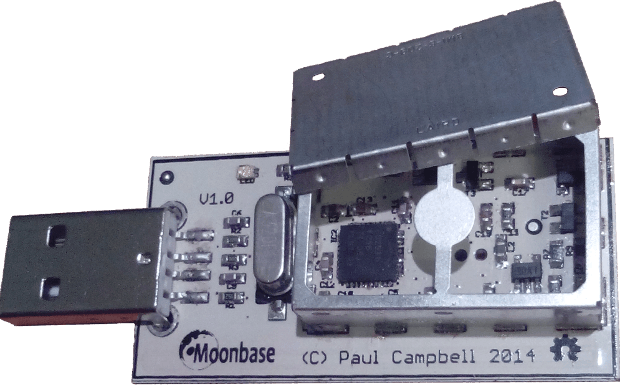

Een ontwikkelaar uit Nieuw-Zeeland werkt aan een geheel open hardware- en softwareplatform voor een betrouwbare toevalsgenerator. De OneRNG moet via een radio-ontvanger en een lawinediode voldoende entropie leveren bij het genereren van willekeurige getallen.

Volgens ontwikkelaar Paul Campbell is een toevalsgenerator waarbij de gebruiker volledig inzicht heeft in de gebruikte hardware en software noodzakelijk in het post-Snowden-tijdperk om zo zeker te zijn dat de gegenereerde getallen zo willekeurig mogelijk zijn. De OneRNG gebruikt voor het genereren van willekeurige getallen twee elementen: van een zogenaamde lawinediode wordt de gegenereerde ruis gebruikt, terwijl een radio-ontvanger de entropie vergroot op basis van opgevangen ruis.

De radiomodule filtert volgens de maker te sterke signalen weg om zo te voorkomen dat een aanvaller de werking van de OneRNG kan manipuleren. Ook is de rf-receiver met een deksel af te schermen tegen manipulatie van buitenaf en de ontvanger 'danst' willekeurig door frequenties. Via een zogeheten 'whitening'-optie kan er extra entropie worden gegenereerd. De OneRNG kan geprogrammeerd worden, maar de gebruiker moet daarvoor een adapter aanschaffen. Dit moet hardwarematige aanvallen via bijvoorbeeld een usb-aansluiting voorkomen.

De willekeurige getallen die de OneRNG genereert kunnen gebruikt worden voor bijvoorbeeld encryptiedoeleinden en zijn bijvoorbeeld in Linux toegankelijk via de rngd-deamon, verantwoordelijk voor het leveren van willekeurige getallen. Campbell laat aan The Register weten dat hij de OneRNG in december wil presenteren, waarna via een crowdfundingactie voldoende geld opgehaald moet worden voor een marktintroductie. Het apparaatje zal naar verwachting 50 dollar, ofwel 40 euro, kosten.

/i/2004808704.png?f=fpa)

/i/2000562773.png?f=fpa)

:strip_exif()/i/1297860238.gif?f=fpa)

/i/1289644242.png?f=fpa)

/i/1294416060.png?f=fpa)

/i/1239922653.png?f=fpa)

/i/1274010398.png?f=fpa)