In Wenen is voor het eerst data die met quantumencryptie versleuteld werd over een commercieel netwerk verstuurd. De sleutels werden met quantumversleutelings- technieken gegenereerd en uitgedeeld.

Over een netwerk van Seqoqc, een organisatie die een wereldwijd netwerk voor quantumencryptie mogelijk wil maken, is woensdag voor het eerst een signaal verzonden dat met quantumtechnieken versleuteld werd. Het is de eerste keer dat quantumversleutelde gegevens over een commercieel netwerk verzonden werden: voorheen werden steeds eigen netwerken van onderzoekinstituten als medium gebruikt. De beschikbare commerciële oplossingen zijn alleen geschikt voor twee partijen: een zender en ontvanger. De deelname van meer partijen wordt niet ondersteund, wat de uitwisseling kwetsbaar voor hardware-uitval maakt.

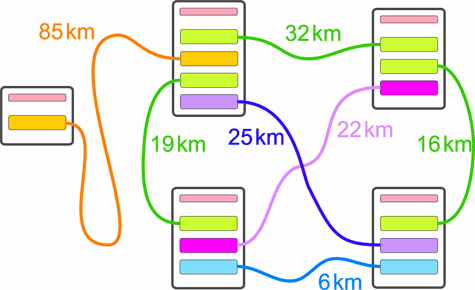

Het netwerk bestond uit zes computers die via acht netwerkdelen met lengtes van 6 tot 85 kilometer met elkaar verbonden waren. Een van de deeltrajecten bestond zelfs uit een optische verbinding tussen twee telescopen. Siemens, de trekker van het project, visualiseerde in zijn kantoor in Wenen hoe de verbindingen met vijf van zijn filialen verliepen. Ook maakte Siemens inzichtelijk hoe de quantumsleutels gegenereerd en gedistribueerd worden. De eigenlijke versleuteling van de data van een voip-applicatie gebeurde via zogeheten one time pad-versleuteling, terwijl een videoconferentie via symmetrische aes-encryptie beveiligd werd. In beide gevallen werden quantumtechnieken gebruikt om sleutels te genereren en onder de deelnemers van de data-uitwisseling te verspreiden.

Quantumencryptie zou het ongemerkt onderscheppen of afluisteren van communicatie onmogelijk moeten maken. De toepasbaarheid van quantumencryptie binnen een commercieel netwerk met meer dan twee partijen moet het gebruik van de geavanceerde versleutelingstechnologie verbreden.

/i/1057741947.png?f=fpa)