Dreamlab Technologies heeft de beveiliging van een tweetal draadloze toetsenborden van Microsoft gekraakt, en waarschuwt dat kwaadwillenden toetsaanslagen af kunnen luisteren en bijvoorbeeld inloggevens kunnen 'sniffen'.

Hoewel steeds meer draadloze toetsenborden en muizen gebruikmaken van Bluetooth, is het gros van de draadloze toetsenbord via een rf-verbinding met een computer verbonden. Dit type verbinding is door Dreamlab Technologies nader bekeken, en het blijkt dat de beveiliging van de draadloze toetsenborden die het gebruiken te wensen overlaat. In een pdf-document wordt de werking van de hack uitgelegd.

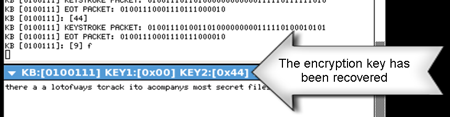

Dreamlab heeft de Wireless Optical Desktop 1000- en 2000-modellen van Microsoft voor de kraak gebruikt. Met behulp van een radio-ontvanger en zelfgeschreven software wist het Zwitserse bedrijf data van een draadloos toetsenbord te onderscheppen. De software 'luistert' naar welke toetsen worden ingedrukt en achterhaalt binnen enkele toetsaanslagen de gebruikte versleuteling. Zodra een toetsenbord met de computer gepaird wordt, verstuurt het keyboard een datapakket met daarin de gebruikte versleuteling. De software van Dreamlab herkent dat pakket en weet direct welke toetsaanslagen gebruikt worden.

Draadloze toetsenborden zijn via deze kraak gemakkelijk af te luisteren. Kwaadwillenden kunnen gevoelige informatie sniffen en achter inloggegevens komen van bijvoorbeeld banken of e-mailaccounts. De site denkt dat de rf-toetsenborden van andere fabrikanten ook te kraken zijn, zoals de draadloze toetsenborden van Logitech.

/i/1282122633.png?f=fpa)

:strip_exif()/i/1185182814.gif?f=fpa)

/i/1205076698.png?f=fpa)

:strip_exif()/i/1093442106.jpg?f=fpa)

:strip_exif()/i/1059519197.gif?f=fpa)