Monster.com, de grootste jobsite ter wereld, is door hackers aangevallen. Er zouden gegevens van honderdduizenden leden zijn ontvreemd, die misbruikt zouden zijn voor witwasdoeleinden en ransomwareaanvallen.

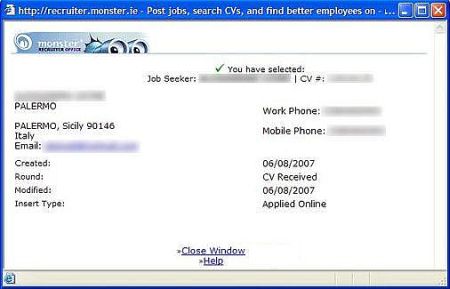

Door middel van een trojan die een zwakke plek in het werkgeversgedeelte van Monster.com uitbuitte, konden de hackers accountinformatie en privacygevoelige gegevens van honderdduizenden leden achterhalen. Met de zo verkregen data konden de criminelen de slachtoffers chanteren en hun witwaspraktijken mogelijk maken.

Volgens Symantec, dat de hack ontdekte, zijn de gegevens in ieder geval voor twee doelen gebruikt. Zo hebben de hackers de ontvreemde gegevens misbruikt om mailtjes over nepbanen naar werkzoekenden te sturen, waarin die bijvoorbeeld werden uitgenodigd om een functie als Transfer Manager te vervullen. Die 'baan' houdt in dat er transacties moeten worden gefaciliteerd, en daartoe moet een Western Union-rekening worden geopend.

Volgens Symantec, dat de hack ontdekte, zijn de gegevens in ieder geval voor twee doelen gebruikt. Zo hebben de hackers de ontvreemde gegevens misbruikt om mailtjes over nepbanen naar werkzoekenden te sturen, waarin die bijvoorbeeld werden uitgenodigd om een functie als Transfer Manager te vervullen. Die 'baan' houdt in dat er transacties moeten worden gefaciliteerd, en daartoe moet een Western Union-rekening worden geopend.

De criminelen verzochten hun slachtoffers in de e-mails vriendelijk om het zogeheten Money Control Transfer Number van het account op te sturen, waarmee ze vanaf ieder Western Union-kantoor ter wereld anoniem bij de rekening zouden kunnen. Er kan dan in principe geld van de slachtoffers - ook bekend als 'money mules' - gestolen worden, maar vermoedelijk is de constructie voornamelijk bedoeld om geld wit te wassen.

De gegevens zijn ook gebruikt voor afpersing. De slachtoffers werden met een zogenaamd van Monster afkomstige e-mail, waarin hun persoonlijke gegevens waren verwerkt, uitgenodigd om een zogenaamde 'Monster Job Seeker' te installeren, maar in werkelijkheid betrof dat een trojan die bestanden op de computer van de werkzoekenden versleutelde. Door het betalen van losgeld konden de files weer leesbaar worden gemaakt. Het is niet duidelijk bij hoeveel klanten dit ook daadwerkelijk is gebeurd; Symantec en Monster wilden hierover geen mededelingen doen.

De gegevens zijn ook gebruikt voor afpersing. De slachtoffers werden met een zogenaamd van Monster afkomstige e-mail, waarin hun persoonlijke gegevens waren verwerkt, uitgenodigd om een zogenaamde 'Monster Job Seeker' te installeren, maar in werkelijkheid betrof dat een trojan die bestanden op de computer van de werkzoekenden versleutelde. Door het betalen van losgeld konden de files weer leesbaar worden gemaakt. Het is niet duidelijk bij hoeveel klanten dit ook daadwerkelijk is gebeurd; Symantec en Monster wilden hierover geen mededelingen doen.

Monster zegt de zaak nog in onderzoek te hebben, en verzekert alle mogelijke stappen te ondernemen om de schade te beperken. Naast de gegevens van de - voornamelijk Amerikaanse - leden, kunnen er nog meer gegevens zijn ontvreemd: het bedrijf weet nog niet precies welke van zijn servers aan de criminelen ten prooi zijn gevallen. Symantec raadt gebruikers in ieder geval aan om altijd op hun hoede te zijn voor gegevensdiefstal en nooit meer informatie af te staan dan strikt noodzakelijk.

/i/1241724688.png?f=fpa)

:strip_exif()/i/1303128799.gif?f=fpa)

:strip_exif()/i/1175360584.gif?f=fpa)