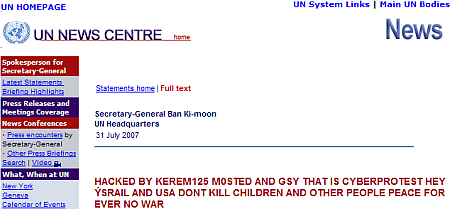

In plaats van toespraken van de hoogste baas van de Verenigde Naties waren er korte tijd boodschappen van een hacker tegen Israël en de VS op de VN-website te zien. Hoewel de site is hersteld lijkt het gat nog open te staan.

SQL-ontwikkelaar en universitair docent Giorgio Maone vermoedde al dat er van SQL-injectie gebruik was gemaakt toen hij het verzoek "dont kill children", dus zonder apostrof, op de VN-site zag staan. Inderdaad blijkt de VN-server ten tijde van dit schrijven SQL-fouten te geven wanneer er een apostrof achter een documentaanvraag wordt geplakt, wat er op duidt dat de site vermoedelijk nog net zo kwetsbaar is als voorheen. Maone wijst erop dat SQL-injectie eenvoudig te vermijden is en vraagt zich af waarom een deftige site als die van de VN gevoelig voor is voor zo'n 'genant incident': het voorval haalde de wereldpers.

SQL-ontwikkelaar en universitair docent Giorgio Maone vermoedde al dat er van SQL-injectie gebruik was gemaakt toen hij het verzoek "dont kill children", dus zonder apostrof, op de VN-site zag staan. Inderdaad blijkt de VN-server ten tijde van dit schrijven SQL-fouten te geven wanneer er een apostrof achter een documentaanvraag wordt geplakt, wat er op duidt dat de site vermoedelijk nog net zo kwetsbaar is als voorheen. Maone wijst erop dat SQL-injectie eenvoudig te vermijden is en vraagt zich af waarom een deftige site als die van de VN gevoelig voor is voor zo'n 'genant incident': het voorval haalde de wereldpers.

De kwetsbaarheid treedt op wanneer gebruikersinvoer zonder behoorlijke validatie in een SQL-uitdrukking wordt toegelaten. Door op specifieke plekken apostrofs in de invoer te gebruiken, en deze aan te vullen met andere stukken SQL, kan een aanvaller een heel andere instructie naar de database laten sturen dan wat de developer oorspronkelijk voor ogen had. De VN-sitedevelopers maken weliswaar gebruik van prepared SQL-statements - in het ergste geval propt de programmeur alles in een enkele regel - maar blijkbaar is toch niet goed gecontroleerd of de inputvariabelen aan de juiste eisen voldoen. Het lijkt er op dat het nog slechts een kwestie van tijd is voordat de programmeurs van de VN-website opnieuw aan de slag moeten, ditmaal wellicht om het gat voorgoed te dichten.

:strip_exif()/i/1128186227.jpg?f=fpa)

:strip_exif()/i/1159803170.gif?f=fpa)