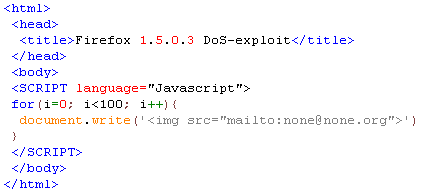

SANS meldt dat er een Proof of concept voor een reeds bekende bug in Firefox 1.5.0.3 is opgedoken. De exploit genereert image-tags met een alternatieve protocol-link. Hierdoor wordt bijvoorbeeld bij een mailto:-link het lokale mailprogramma geopend en wanneer er te veel mailclients worden geopend, onstaat het effect van een DoS-aanval. Een mogelijke workaround voor dit specifieke proof of concept is het uitschakelen van het automatisch opstarten van het emailprogramma vanuit Firefox. Hiertoe volstaat het de waarde 'network.protocol-handler.warn-external.mailto' uit het 'about:config'-scherm op 'true' te zetten. Deze instelling zorgt ervoor dat Firefox eerst vraagt of het emailprogramma gestart moet worden wanneer een mailto-link wordt tegengekomen. In het geval van de exploit betekent dit dat het systeem wel gewoon gebruikt kan worden. Nadeel is dat de gebruiker talloze dialoogvensters moet wegklikken. Andere mogelijkheden zijn het uitschakelen van javascript of het uitschakelen van de mailto-link, maar deze workarounds hebben ook meer bijwerkingen. Tweakers die de drang niet kunnen weerstaan om te testen of hun Firefox-browser ook gevoelig is voor de bug, kunnen via een Securityview-pagina een link bezoeken die honderd emailvensters probeert te openen.