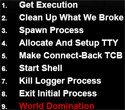

Mike Lynn heeft naar eigen zeggen een tip gekregen dat de FBI nu ook op het dossier met betrekking tot de Cisco-routerbugs gedoken is. Lynn nam woensdag ontslag bij ISS nadat gedreigd werd met gerechterlijke stappen als hij op de Black Hat security conference zijn uiteenzetting over belangrijke bugs in Cisco-routers niet annuleerde of wijzigde. Naar eigen zeggen spoorde hij deze bugs op op verzoek van zijn werkgever. Ondertussen bereikte Lynn een akkoord met Cisco en ISS waarbij hij niet verder aansprakelijk gesteld wordt, maar in ruil wel een kopie van al zijn computergegevens moest afgeven om na te gaan of hij strafbare feiten, zoals het stelen van vertrouwelijke informatie, pleegde.

Volgens Lynns advocate, Jennifer Granick, is de FBI wel degelijk bezig met een onderzoek naar haar cliënt. Het zou daarbij gaan om een onderzoek naar aanleiding van de presentatie, dat vermoedelijk binnenkort stilgelegd zal worden wegens gebrek aan bewijs, nu de partijen onderling tot een overeenkomst gekomen zijn. Zij benadrukt ook dat Lynn niet aangeklaagd is en dat er nog geen zaak lopende is bij de rechtbank. Bovendien heeft de FBI zo zijn redenen om voorzichtig te zijn.

Volgens Lynns advocate, Jennifer Granick, is de FBI wel degelijk bezig met een onderzoek naar haar cliënt. Het zou daarbij gaan om een onderzoek naar aanleiding van de presentatie, dat vermoedelijk binnenkort stilgelegd zal worden wegens gebrek aan bewijs, nu de partijen onderling tot een overeenkomst gekomen zijn. Zij benadrukt ook dat Lynn niet aangeklaagd is en dat er nog geen zaak lopende is bij de rechtbank. Bovendien heeft de FBI zo zijn redenen om voorzichtig te zijn.

In 2001 was een Russiche programmeur, Dmitry Sklyarov, aanwezig op DefCon om daar cd's uit te delen met een beschrijving van hoe de kopieerbeveiliging op Adobe's digitale boeken omzeild kon worden. Adobe legde klacht neer en Sklyarov werd gearresteerd voor hij op het vliegtuig richting zijn thuisland stapte, wat een ware protestgolf ontketende tegen het bedrijf. Vanwege de vele negatieve publiciteit zag Adobe zich gedwongen de klacht in te trekken en moest de overheid Sklyarov weer laten gaan. Granick stelde dan ook dat de minnelijke schikking die Lynn met beide bedrijven behaalde voldoende is om niet aangeklaagd te worden. Mocht het verhaal toch nog een staartje krijgen, dan is er nog tijd genoeg om zich zorgen te maken, aldus Granick.