Er zit een beveiligingslek in Apple Mail waardoor e-mails die versleuteld worden verzonden, onversleuteld op de interne opslag terechtkomen. Apple belooft het beveiligingsprobleem te repareren, nadat een onderzoeker het maanden geleden vond.

In een reactie aan The Verge geeft Apple aan dat het op de hoogte is van het probleem met Apple Mail, en dat het in een toekomstige software-update gerepareerd wordt. Wanneer die software-update uitkomt is echter niet duidelijk. Het lek werd ontdekt door beveiligingsonderzoeker Bob Gendler, die Apple eind juli al op de hoogte stelde, zo meldt hij in een blogpost op Medium.

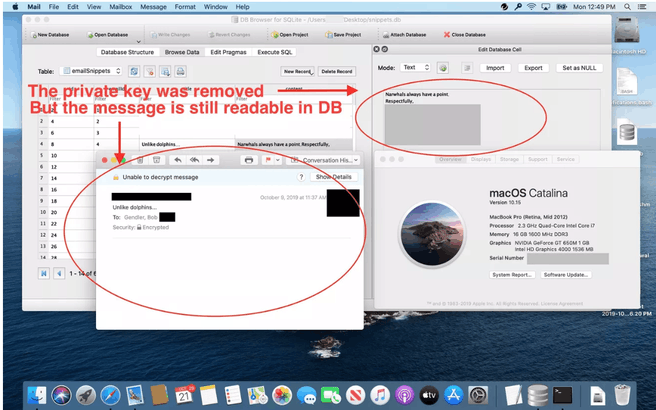

Gendler vond op de interne opslag van een MacOS-apparaat databasebestanden die door Siri worden gebruikt om de eigenaar van het systeem aanbevelingen te doen. Dat doet het onder meer door naar de inhoud van e-mails te kijken, waarbij het ook om versleutelde e-mails gaat. In een van die databasebestanden, genaamd snippets.db, zit de onversleutelde inhoud van e-mails die via Apple Mail versleuteld zijn verzonden.

Door het lek zou een potentiële hacker de inhoud van versleutelde e-mails kunnen lezen. Er moet echter bij opgemerkt worden dat het risico op diefstal van e-mails waarschijnlijk zeer laag is. Het moet namelijk gaan om versleutelde e-mails die vanaf Apple Mail zijn verzonden, en waarbij de gebruiker niet op een andere wijze encryptie heeft toegepast op het filesysteem. Een hacker moet de databasebestanden zelf ook nog eens toegankelijk weten te maken.

Volgens Gendler worden de versleutelde e-mails ook in snippets.db opgeslagen als Siri is uitgeschakeld. Daarnaast gebeurt dit in verscheidene versies van MacOS; Gendler heeft het geprobeerd met Catalina, Mojave, High Sierra en Sierra. Het is echter mogelijk om het opslaan van de e-mails uit te zetten, door dit in de privacy-instellingen voor Siri aan te geven.

:strip_exif()/i/1322564626.jpeg?f=fpa)

:strip_exif()/i/2001676671.jpeg?f=fpa)

/i/2002073627.png?f=fpa)