Onderzoekers van onder andere de KU Leuven beschrijven een aanval op de handshake van het wpa3-Personal-protocol waarmee wifi-wachtwoorden te achterhalen zijn. De handshake blijkt enkele ontwerpfouten te bevatten.

De Wi-Fi Alliance heeft een beveiligingsupdate voor wpa3 aangekondigd en bedankt de onderzoekers, Mathy Vanhoef van de New York University Abu Dhabi en Eyal Ronen van de Tel Aviv University en KU Leuven voor de ontdekking en de melding. Dit zorgt er volgens de organisatie voor dat de industrie updates kan voorbereiden voor de brede beschikbaarheid van wpa3-personal. Wpa3 is de opvolger van wpa2 en moet de beveiliging flink verbeteren. De opvolger komt in een personal-versie voor thuisnetwerken en een enterprise-variant met 192bit-encryptie. Wpa2 bleek vatbaar voor een Krack-aanval, wat staat voor Key reinstallation attack. Die aanval werd ook al ontdekt door Mathy Vanhoef.

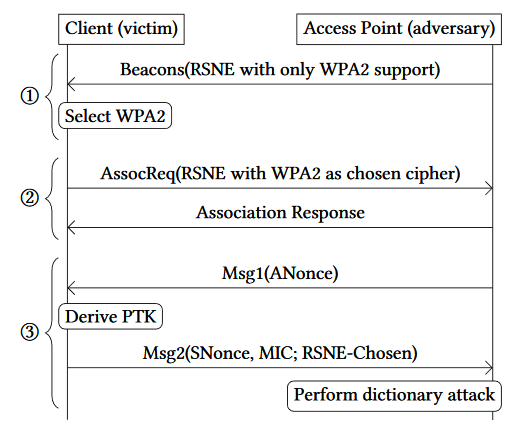

De onderzoekers beschrijven aanvallen op wpa3 met de naam Dragonblood in een white paper. Ze richten zich voornamelijk op wpa3's Simultaneous Authentication of Equals-, of sae-handshake, ook wel Dragonfly genoemd. Ze tonen aan dat deze kwetsbaar is voor een password partitioning-aanval, een soort dictionary-aanval waarbij met brute kracht een wachtwoord te kraken is door sidechannellekken te misbruiken. De onderzoekers richten zich daarbij op de methode van het protocol om wachtwoorden te encoderen. "Het resultaat is efficiënt en goedkoop", schrijven ze. "Het brute forcen van een lowercase wachtwoord van acht karakters vergt minder dan 125 dollar in een Amazon EC2-instance."

VanHoef zei vorig jaar al in een artikel over wpa3 tegen Tweakers dat het waarschijnlijk was dat de Dragonfly-handshake implementatiefouten bevatte waarmee een aanvaller details over het wachtwoord zou kunnen achterhalen en dat er betere alternatieven voor waren. In het onderzoeksdocument staat beschreven hoe de nieuwe aanvallen met kleine wijzigingen in het protocol voorkomen hadden kunnen worden. Ook hebben ze de scripts Dragonslayer, Dragondrain, Dragontime en Dragonforce vrijgegeven om te kunnen testen op de aanwezigheid van de kwetsbaarheden.

:strip_icc():strip_exif()/i/2002167087.jpeg?f=fpa_thumb)

:strip_exif()/i/2001687261.jpeg?f=fpa)

/i/1348063974.png?f=fpa)

/i/1252847274.png?f=fpa)