Er bestaat een redelijke kans dat je bekend bent met het verschijnsel wpa2. Dat is niet gek, omdat we er al ongeveer sinds 2006 mee doen. Het is dan ook alomtegenwoordig als je ook maar iets met draadloze netwerken te maken hebt. Een certificering is echter maar een bepaalde tijd houdbaar, dus wordt het op een gegeven moment tijd voor een update.

Dat moment is nu aangebroken. Zo introduceerde de Wi-Fi Alliance onlangs het certificeringsprogramma voor wpa3, waarin de organisatie fabrikanten eisen oplegt waaraan ze moeten voldoen om het bijbehorende stickertje op hun verpakking te mogen plakken. De alliantie publiceerde een aankondiging, maar de details kwamen niet bijzonder uitgebreid aan de orde. Genoeg reden dus om eens te kijken wat er precies gaat veranderen. Zo is het bijvoorbeeld de vraag of de veiligheid erop vooruitgaat en wat precies deel uitmaakt van het eisenpakket van wpa3.

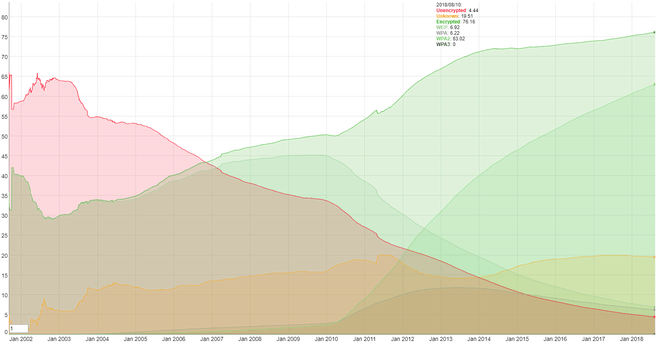

De impact van een dergelijke wijziging is moeilijk te overschatten. Zo bevat de database van Wigle, een dienst die wereldwijd wifinetwerken in kaart brengt, ongeveer 460 miljoen unieke wifinetwerken. Een groot deel daarvan, bijna twee derde, maakt inmiddels gebruik van wpa2. Er zal dan ook nog wel enige tijd overheen gaan totdat de meerderheid van apparaten op wpa3 is overgegaan.

Een korte terugblik

Om te begrijpen hoe we op dit punt zijn aangekomen, is het goed om even terug te kijken naar de ontwikkeling van draadloze netwerken en de beveiliging daarvan. Wees niet bang, we gaan het niet over wireless fidelity hebben. We beginnen even bij de Wi-Fi Alliance, die is opgericht aan het einde van de jaren negentig. Deze non-profitorganisatie beheert de certificeringen voor wifi en is oorspronkelijk in het leven geroepen onder de naam Wireless Ethernet Compatibility Alliance. Deze naam verraadt al een beetje wat een van de doelen was van de organisatie: het compatibel maken van verschillende draadloze apparaten. Zes bedrijven, waaronder 3Com en Nokia, waren betrokken bij de oprichting van de alliantie. Inmiddels telt deze meer dan vijfhonderd leden, die zijn opgedeeld in een aantal categorieën. Daarvan is 'sponsor' de kleinste categorie, met veertien bedrijven. Dat zijn grote spelers, zoals Apple, Qualcomm, Broadcom, Microsoft, LG, Samsung en Cisco.

Kijken we naar de beveiliging van draadloze netwerken, dan is er in eerste instantie wep. Dat staat voor wired equivalent privacy en moest volgens de naam dezelfde veiligheid bieden als een bedrade verbinding. Dat bleek uiteindelijk niet helemaal te lukken. Wep maakte deel uit van de oorspronkelijke 802.11-specificaties, die draadloze netwerken beschrijven. Daarvan bestaan inmiddels heel wat varianten, waarvan momenteel 802.11ac bekend moet voorkomen, omdat die wijd verspreid is. De opvolger daarvan is 802.11ax. Wep maakte gebruik van versleuteling via rc4, dat niet langer als veilig wordt beschouwd, en bood sleutelgroottes van 40 en 104bit. De beveiliging van wep liet te wensen over en vanaf 2001 verschenen er steeds meer aanvallen die kwetsbaarheden in de techniek misbruikten. Een aanval uit 2007 was bijvoorbeeld in staat een sleutel binnen een minuut te achterhalen.

Intussen was er niet stilgezeten en moest er snel een vervanger komen voor wep. Dat gebeurde in de vorm van het 802.11i-protocol, waarvan de eerste draft in 2004 werd goedgekeurd. In eerste instantie was daar wpa, wat staat voor wi-fi protected access en moet worden gezien als snelle tussenmaatregel om de ernstigste tekortkomingen van wep uit de wereld te helpen. Wpa komt in feite neer op tkip, dat op zijn beurt weer staat voor temporal key integrity protocol, maar sinds 2012 wordt aangeduid als deprecated. Hierbij werd nog steeds gebruikgemaakt van rc4.

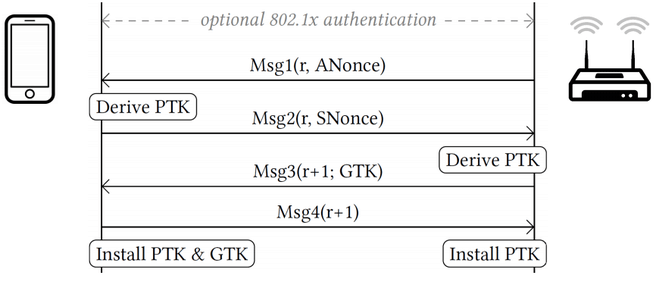

Wpa implementeerde echter maar een deel van de uiteindelijke 802.11i-specificatie, terwijl wpa2 verwijst naar de volledige. Wpa2 bracht het protocol ccmp met zich mee, wat gebruikmaakt van aes voor encryptie in plaats van rc4. Deze optie bood dan ook een hogere beveiligingsgraad dan tkip. De wpa2-specificatie bracht ook een andere vernieuwing met zich mee in de vorm van een zogenaamde 4-way handshake, die apparaten uitvoeren als ze bijvoorbeeld willen toetreden tot een draadloos netwerk. Wpa2 werd in 2006 verplicht gesteld bij de certificering van draadloze apparaten.

Lange tijd bleef het vrij rustig rond de beveiliging van wpa2, totdat juist die handshake in 2017 problemen bleek op te leveren.

Krack

Dankzij Mathy Vanhoef en Frank Piessens, verbonden aan de KU Leuven, kwam de wereld er in oktober vorig jaar achter dat wpa2 niet onfeilbaar was. De onderzoekers presenteerden de aanval Krack, wat staat voor Key reinstallation attack. Deze houdt in dat een aanvaller een doelwit, bijvoorbeeld een smartphone, zover kan krijgen een sleutel voor encryptie van netwerkverkeer te gebruiken die al in gebruik is. Daardoor kan hij netwerkverkeer ontsleutelen en manipuleren. De aanval richt zich op de 4-way handshake van wpa2, door een bepaald bericht tijdens dat vierstappenproces te herhalen. De aanvaller kan dit forceren door pakketten op te vangen en deze opnieuw te verzenden. Met deze methode kan een aanvaller niet de encryptiesleutel zelf achterhalen.

De gevolgen van een Krack-aanval zijn te vergelijken met iemand die meeluistert op een open wifinetwerk zonder encryptie. Bij onversleuteld netwerkverkeer, bijvoorbeeld met een http-server, kan diegene vervolgens soms gevoelige informatie als logingegevens of encryptiesleutels opvangen. Als alsnog encryptie wordt gebruikt, bijvoorbeeld door middel van een https-verbinding, blijft dat netwerkverkeer versleuteld. Gelukkig bleek het mogelijk om bestaande wpa2-apparaten van software-updates te voorzien om de aan Krack gerelateerde kwetsbaarheden te dichten.

Demonstratie van Krack op Android

Ook volgde onlangs een ontdekking door het team achter de kraaktool Hashcat. Deze werkt volgens de ontdekkers alleen op wpa2 om pre-shared keys te kraken.

Wpa3

Het duurde vervolgens niet lang voordat de Wi-Fi Alliance een opvolger introduceerde in de vorm van wpa3. Dat gebeurde aan het begin van dit jaar met een vrij algemene aankondiging. Vervolgens begon het bijbehorende certificeringsprogramma in juni, waarin de alliantie wat meer details over wpa3 deelde. Zo bleek dat in feite maar een van de aanvankelijk genoemde eigenschappen verplicht is bij apparaten die wpa3 ondersteunen. De daadwerkelijke specificatie van wpa3, die op het moment van schrijven op de site van de Wi-Fi Alliance te vinden is, telt dan ook maar twee pagina’s met daadwerkelijke informatie.

Laten we eerst de interessantste verandering bespreken die wpa3 met zich meebrengt. De wijziging die onder wpa3 verplicht is voor personal-netwerken, staat bekend onder de naam simultaneous authentication of equals, oftewel sae. Deze methode voor authenticatie komt in de plaats van de eerdergenoemde pre-shared key van wpa2. Deze maakt gebruik van een nieuwe handshake, die de naam Dragonfly draagt en is beschreven in een rfc-document. Daarin wordt beschreven dat deze manier van het uitwisselen van een sleutel bescherming biedt tegen een aanvaller die de sleutel wil achterhalen door middel van een offline dictionary attack. Dragonfly staat op naam van Dan Harkins en de totstandkoming ervan ging niet zonder slag of stoot. Een andere eigenschap, beschreven in een security proof van Dragonfly, is dat een aanvaller die achter het wachtwoord van een draadloos netwerk komt, dit niet kan gebruiken om verkeer te ontsleutelen dat hij in het verleden heeft opgevangen. Deze eigenschap staat ook bekend als forward secrecy. Deze is niet aanwezig in wpa2.

/i/2002167095.jpeg?f=imagenormal) De Wi-Fi Alliance schrijft over sae: "In een wifinetwerk onderhandelt de sae-handshake een nieuwe pairwise master key per cliënt, die vervolgens wordt gebruikt in een traditionele 4-way handshake om sessiesleutels te genereren. Noch de master key, noch het wachtwoord dat in de sae-uitwisseling wordt gebruikt, kan worden verkregen door een passieve aanval, actieve aanval of offline dictionaryaanval. Het achterhalen van het wachtwoord is alleen mogelijk door herhaalde actieve aanvallen die telkens een ander wachtwoord raden. Daarnaast wordt forward secrecy geboden, omdat de sae-handshake verzekert dat de masterkey niet kan worden teruggevonden als het wachtwoord wordt achterhaald."

De Wi-Fi Alliance schrijft over sae: "In een wifinetwerk onderhandelt de sae-handshake een nieuwe pairwise master key per cliënt, die vervolgens wordt gebruikt in een traditionele 4-way handshake om sessiesleutels te genereren. Noch de master key, noch het wachtwoord dat in de sae-uitwisseling wordt gebruikt, kan worden verkregen door een passieve aanval, actieve aanval of offline dictionaryaanval. Het achterhalen van het wachtwoord is alleen mogelijk door herhaalde actieve aanvallen die telkens een ander wachtwoord raden. Daarnaast wordt forward secrecy geboden, omdat de sae-handshake verzekert dat de masterkey niet kan worden teruggevonden als het wachtwoord wordt achterhaald."

Naast wpa3-personal is er een tweede variant, genaamd wpa3-enterprise. Zoals de naam al doet vermoeden, is deze bedoeld voor zakelijke omgevingen. In een document over de techniek achter wpa3 staat: "Wpa3-enterprise wijzigt of vervangt de protocollen in wpa2-enterprise of de onderliggende 802.11-standaard niet fundamenteel." De enterprisevariant introduceert wel een optionele modus die volgens de Wi-Fi Alliance 'een minimale beveiliging van 192bit moet bieden' met ondersteuning voor technieken als hmac-sha384 en 384bit-ecdh.

Een van de optionele onderdelen van wpa3 is een techniek die de naam EasyConnect draagt. Volgens de beschrijving van de Wi-Fi Alliance moet deze techniek het eenvoudiger maken om een apparaat aan een draadloos netwerk toe te voegen. Dat moet ook gelden voor apparaten met een ontbrekende of minimale interface, zoals internet-of-thingsapparatuur. Het idee is dat een apparaat met interface, neem een smartphone, de rol vervult van een al op het netwerk aangemelde configurator. Die kan vervolgens weer andere apparaten aan het netwerk toevoegen door eerst de qr-code van het accesspoint te scannen en vervolgens de qr-code van het toe te voegen apparaat, bijvoorbeeld een printer of deurbel. De configurator kan ook het accesspoint zelf zijn, waarbij de configuratie plaatsvindt via de webinterface. Ook hoeft het niet per se een qr-code te zijn, maar is een door mensen leesbare reeks tekens ook een optie.

EasyConnect moet het toevoegen van apparaten dus vergemakkelijken, waarmee het overeenkomsten vertoont met wps, oftewel wi-fi protected setup. Je weet wel, die knop die je op de router moest indrukken om vervolgens een apparaat toe te voegen. Er bestaat al lange tijd een bekende kwetsbaarheid in wps, doordat een aanvaller de bijbehorende pincode kan bruteforcen. Het is dan ook aan te raden deze functie uit te zetten of het aantal pogingen voor het invoeren van een pincode te beperken.

Naast EasyConnect is er een onderdeel dat bekendstaat als enhanced open. Volgens de alliantie is dat gebaseerd op opportunistic wireless encryption, oftewel owe. Dat is beschreven in een specificatie en is op zijn beurt afgeleid van opportunistic encryption. Met de introductie van enhanced open doet de Wi-Fi Alliance een poging om open hotspots te beschermen, die je veel tegenkomt in bijvoorbeeld koffietentjes en winkels. De techniek zorgt ervoor dat het verkeer tussen een cliënt en een accesspoint is versleuteld, wat moet beschermen tegen passieve aanvallen als afluisteren of het injecteren van netwerkpakketten. Er vindt echter geen authenticatie plaats, dus een kwaadwillende kan zich alsnog voordoen als een accesspoint.

Gaan we erop vooruit?

Tweakers sprak met Mathy Vanhoef, de onderzoeker achter Krack, over de introductie van wpa3 en zijn verwachtingen ervan.

Over de lengte van de specificatie die door de Wi-Fi Alliance is gepubliceerd, zegt Vanhoef: "Het is logisch dat deze kort is, omdat de alliantie in feite alleen naar bestaande standaarden verwijst." Wpa3 is dan ook geen nieuwe standaard, maar als je het bijbehorende stickertje op de router wilt plakken, moet je wel aan de in de specificatie genoemde standaarden voldoen. Het is dus een certificeringsprogramma.

"De verbetering die is gegarandeerd, is de vernieuwde handshake. Die is beter dan de 4-way handshake die nu in wpa2 wordt toegepast. Wat nu niet meer kan, is dat een aanvaller gegevens onderschept en vervolgens naar huis gaat om deze offline te kraken." Daarmee doelt hij erop dat het bij wpa2 mogelijk is om het verkeer tussen een accesspoint en een cliënt in de gaten te houden en met behulp van eenvoudig verkrijgbare tools de handshake vast te leggen.

Als een aanvaller die eenmaal heeft, hoeft hij niet meer in de buurt van het draadloze netwerk te zijn om een bruteforceaanval op het vastgelegde bestandje uit te voeren. Zo kan hij bijvoorbeeld een dictionary attack uitvoeren, waarbij met grote snelheid allerlei mogelijke wachtwoorden worden geprobeerd. Voor een betrekkelijk simpel wachtwoord is geen bijzonder zware hardware nodig. Er zijn op het internet verschillende grote woordenlijsten te vinden die specifiek zijn gericht op het kraken van wpa2-wachtwoorden. Het verkrijgen van een handshake werd vaak vergemakkelijkt doordat een gebruiker eenvoudig van een draadloos netwerk af te halen was met een deauthentication attack, waarna hij opnieuw verbinding moest maken. Deze aanval moet in wpa3 bemoeilijkt worden door het gebruik van protected management frames.

/i/2001687339.jpeg?f=imagenormal)

Airodump-ng scanning, door Christiaan Colen, CC BY-SA 2.0

Volgens Vanhoef betekent de vernieuwde handshake niet dat een aanvaller helemaal geen mogelijkheden meer heeft om het wachtwoord te achterhalen. "Hij zou bijvoorbeeld een voor een verschillende handshakes kunnen uitproberen. Dan moet hij wel in de buurt zijn. Maar ook daartegen is het mogelijk bescherming in te bouwen, bijvoorbeeld doordat een router een beperking hanteert voor het toegestane aantal foute pogingen."

Krack en implementaties

Op de vraag of de nieuwe handshake dan ook meteen Krack uit de wereld helpt, antwoordt Vanhoef: "Dragonfly vermijdt Krack niet, maar de Wi-Fi Alliance gaat daarop testen in het certificeringsprogramma. Dat doet zij sinds januari ook al binnen het certificeringsprogramma voor wpa2." De alliantie zet die tests dus door bij wpa3.

Vanhoef onderzocht niet alleen de handshake van wpa2, maar keek in het verleden ook naar de implementatie ervan. Dat deed hij door fuzzing toe te passen. Op de vraag of deze aanpak ook voor wpa3 geschikt is, zegt hij dat zijn project 'zeker voor herhaling vatbaar' zal zijn. Daarbij wijst de onderzoeker op een ander punt dat bij de veiligheid van de nieuwe handshake van belang kan zijn. "Het is goed dat wpa3 er nu is, maar er was wel discussie over de totstandkoming. Er zijn namelijk betere alternatieven voor de nu gekozen Dragonfly-handshake."

Bij de vraag waarin deze handshake tekortschiet, komt Vanhoef terug op de implementatie door fabrikanten. "Het is waarschijnlijker dat er [bij Dragonfly, red.] implementatiefouten voorkomen. Die zouden vervolgens bijvoorbeeld weer een timing attack mogelijk kunnen maken, waarmee een aanvaller details over het wachtwoord zou kunnen achterhalen." Daarnaast is Vanhoef kritisch over de gesloten houding van de Wi-Fi Alliance. Zo zou het beter zijn geweest om het proces rond wpa3 publiek te laten verlopen in plaats van achter gesloten deuren.

Gemiste kans

Vanhoef heeft het wpa3-certificeringsprogramma eerder al in een blogpost een 'gemiste kans' genoemd. Zo had hij graag gezien dat EasyConnect in het programma was opgenomen in plaats van het nu als een optioneel extra programma aan te bieden. "Een naam als EasyConnect zegt een gemiddelde gebruiker weinig. Dus nu moet je ook letten op dat tweede label. Het was beter geweest als dit ook gewoon in wpa3 had gezeten, zodat je tegen mensen had kunnen zeggen dat ze alleen op die ene naam hoeven te letten."

/i/2002167089.jpeg?f=imagenormal)

Gevraagd naar andere voorbeelden, antwoordt Vanhoef dat ook mac address randomization in wpa3 opgenomen had kunnen worden. Dat biedt bescherming tegen tracking op basis van het mac-adres. "Besturingssystemen gebruiken deze techniek bijvoorbeeld al, zoiets was ook nuttig geweest. Het had ook onder de wpa3-paraplu ondergebracht kunnen worden." Ten slotte had het programma mensen ertoe kunnen aanzetten hun ssid niet op 'verborgen' te zetten. Bijvoorbeeld door dit minder makkelijk te maken in de configuratieopties van routers. Volgens Vanhoef zou dit ook weer de privacy van gebruikers ten goede komen. Hij legt uit dat als mensen hun ssid verbergen, hun apparaten in bepaalde intervallen actief naar dat netwerk op zoek gaan. Dit is weer door anderen op te vangen. "Als je een vrij unieke naam hebt voor je draadloze netwerk, ben je daardoor juist weer makkelijker te volgen", aldus Vanhoef.

Tot slot

Het ziet ernaar uit dat de beveiliging van draadloze netwerken erop vooruit zal gaan met de introductie van wpa3, al is niet aan te nemen dat daarmee alle mogelijke tekortkomingen uit te wereld zijn geholpen. Het gaat bovendien waarschijnlijk ook nog enige tijd duren voordat wpa3 een inhaalslag ten opzichte van zijn voorganger heeft gemaakt. De overgang moet vergemakkelijkt worden door een transition mode, waarbij accesspoints zowel wpa3- als wpa2-apparaten ondersteunen. Daarbij worden echter legacy-protocollen als tkip uitgesloten.

:strip_exif()/i/2001687261.jpeg?f=fpa)

/i/1348063974.png?f=fpa)

/i/1252847274.png?f=fpa)