GitHub was deze week negen minuten onbereikbaar dankzij een omvangrijke ddos-aanval die 1,3Tbit/s aan dataverkeer op de servers afvuurde. Verkeer werd afgewend op Akamai, dat spreekt van de grootste ddos die het bedrijf tot nu toe te verduren kreeg.

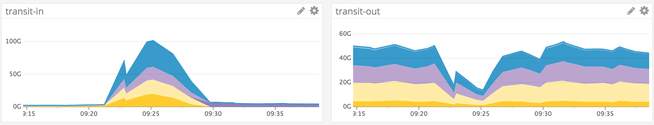

De aanval bereikte GitHub woensdag en was zo hevig dat de site direct onbereikbaar werd. De ddos was afkomstig van duizenden autonome systemen, die 126,9 miljoen datapakketjes voor een totale bandbreedte van 1,35Tbit/s op de servers afvuurden. Vijf minuten na het begin van de ddos, besloot de infrastructuur van GitHub automatisch om verkeer via het Prolexic-netwerk van Akamai te laten verlopen, dat beter bestand is tegen aanvallen van een dergelijke omvang. Negen minuten na het begin van de aanval was GitHub daarop weer bereikbaar.

Volgens Akamai ging het om de grootste aanval waar het tot nu toe mee te maken kreeg en was deze wat verkeer betreft meer dan dubbel zo groot ten opzichte van een aanval via het Mirai-botnet uit 2016. De aanval lijkt ook omvangrijker dan die op dns-provider Dyn, die eveneens in 2016 via het Mirai-botnet plaatsvond, en voor 1,2Tbit/s aan dataverkeer zorgde.

De aanval op GitHub betrof een zogenoemde memcached-aanval. Akamai beschreef dit soort aanvallen vorige maand. Het memcached-protocol is bedoeld voor het cachen van data om schijven en databases te ontlasten. Het is niet de bedoeling dat memcache van servers bereikbaar is via internet en er is dan ook geen authenticatie vereist om het te benaderen. Er zijn op dit moment echter tienduizenden memcached-systemen via internet aan te spreken, waardoor ze kwetsbaar zijn.

Aanvallers kunnen ip-adressen van udp-verkeer spoofen en verzoeken sturen naar de memcached-systemen, waarbij het antwoord van de servers groter van omvang is en door het spoofen de site van het doelwit bereikt. Dit zijn zogenoemde reflectie- en amplificatieaanvallen en Akamai verwacht dat aanvallers zich vaker op memcache gaan richten.

/i/1249634131.png?f=fpa)

:strip_exif()/i/1307087864.gif?f=fpa)

/i/2001533597.png?f=fpa)

/i/2001231115.png?f=fpa)

:strip_exif()/i/2001102277.jpeg?f=fpa)

:strip_exif()/i/1059519197.gif?f=fpa)