Twee studenten vonden ernstige beveiligingsproblemen in de Blackboard-omgeving van de Universiteit van Amsterdam. Ze konden onder andere tienduizend accounts benaderen waarvan het wachtwoord identiek was aan de accountnaam.

De twee studenten, Auke Zwaan en Bram ter Borch, onderzochten de beveiliging van de Blackboard-omgeving van de UvA eind april vorig jaar in het kader van het onderdeel 'Offensive technologies' van hun vak 'Security and network engineering'. Ze kwamen er al snel achter dat inloggen bij Blackboard weliswaar via https gaat, maar dat gebruikers na een succesvolle login verbinding maken via onversleuteld http. Dit maakt man-in-the-middleaanvallen op sessies mogelijk zodra een doelwit via publieke hotspots verbinding maakt. Daarbij konden de beide studenten ook wachtwoorden aanpassen, aangezien het oorspronkelijke wachtwoord niet nodig was voor een reset.

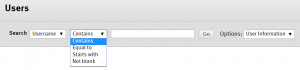

In de Blackboard-omgeving krijgen gebruikers rechten toebedeeld op basis van hun rol. Instructors kunnen dankzij hun rechtenset bijvoorbeeld students toevoegen aan lessen. Zwaan ontdekte dat hij met zijn instructor-account studenten kon zoeken, maar met de zoekoptie 'not blank' de gegevens van 143.147 accounts als resultaat kon krijgen, zoals namen, accountnamen en e-mailadressen. Vervolgens probeerden de onderzoekers een script uit waarmee ze de accountnaam als wachtwoord invoerden. Hieruit bleek dat 10.805 accounts de accountnaam als wachtwoord gebruikten.

Meer dan 3000 van die accounts waar de twee onderzoekers nu toegang toe hadden, waren van studenten, maar 352 accounts waren van cursusleiders en hadden dus meer rechten. Bovendien bleek er een 'tester'-account met als wachtwoord 'tester'. Nu de twee toegang hadden tot duizenden lessen, probeerden ze toegang te krijgen tot bestanden voor die lessen. De locatie van bestanden was te achterhalen door id's in de url aan te passen en een script alle waardes tussen tien en tien miljoen na te laten lopen. Ze hadden geen rechten om bestanden te openen, maar het systeem was zo opgezet dat dit toonde wie wel toegang had. Door andere accounts te kapen zou een aanvaller wel toegang kunnen krijgen.

Zo konden ze nog niet gepubliceerde examens en cijfers van studenten inzien, studenten aan lessen toevoegen, de inhoud van lessen aanpassen enzovoort. Ook konden ze cijfers aanpassen. Officieel gebruiken docenten Blackboard niet voor het beheren van cijfers, maar in de praktijk zouden leraren daar vaak wel cijfers noteren alvorens ze in het officiële systeem in te voeren.

De studenten presenteerden hun bevindingen een jaar geleden al aan het bestuur van de UvA. In september 2016 kregen ze bericht dat de meeste problemen gerepareerd waren, maar dit bleek nauwelijks het geval. Ook in de maanden erna kwam er geen verbetering en kregen ze geen antwoord meer op meldingen. In overleg met de ethische commissie van hun studie besloten ze daarom hun onderzoek te publiceren.

:strip_exif()/i/1187352419.jpg?f=fpa)