Elcomsoft heeft een kwetsbaarheid gevonden in het wachtwoordverificatiemechanisme dat iOS 10 gebruikt voor back-ups. Volgens het bedrijf zorgt dit ervoor dat wachtwoorden voor offline back-ups van iPhones en iPads met iOS 10, aanzienlijk sneller nagelopen kunnen worden.

Elcomsoft claimt een 'alternatief verificatiemechanisme' voor iOS10-back-ups ontdekt te hebben, dat 'bepaalde beveiligingschecks overslaat'. Het bedrijf treedt verder niet in detail over de methode, maar stelt wel dat de oude manier om wachtwoorden te kraken bij offline back-ups ook nog werkt.

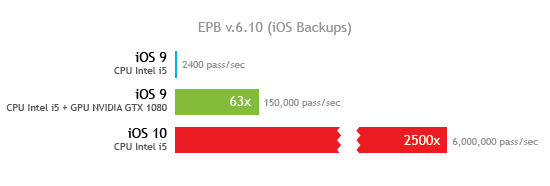

Met de nieuwe methode zouden wachtwoorden bij iOS 10 vijfentwintighonderd keer sneller nagelopen kunnen worden dan bij iOS 9, bij gebruikmaking van een systeem met Intel Core i5-processor. De exploit zou zelfs veertig keer sneller werken op een cpu, dan de oude methode bij iOS 9 op een systeem met Nvidia GTX 1080. Voor het kraken van wachtwoorden worden meestal videokaarten gebruikt vanwege de grotere parallelle rekenkracht ten opzichte van cpu's. Voor de nieuwe kraakmanier heeft Elcomsoft nog geen gpu-ondersteuning. Zodra die er wel is, zou nog sneller kraken mogelijk zijn.

Nu al kan een wachtwoord voor iOS 10-back-ups van zes willekeurig gekozen alfanumerieke karakters in lowercase binnen enkele minuten gekraakt worden, claimt het bedrijf. "Voeg een karakter toe en het kan nog altijd binnen enkele uren ge-bruteforcet worden", stelt Elcomsoft. Een wachtwoord van zeven karakters kraken bij iOS 9 zou bijna een week duren.

Elcomsoft is een Russisch bedrijf dat zich gespecialiseerd heeft in forensisch onderzoek op ict-gebied. Het bedrijf verklaart dat de beveiliging van iOS sinds versie 8 enorm is opgeschroefd en dat 'logical acquisition' feitelijk de enige overgebleven manier is om wachtwoorden te kunnen kraken. Hierbij wordt een volledige kopie van de inhoud van het iOS-apparaat als back-up weggeschreven, om er met tools een wachtwoordanalyse op los te kunnen laten. Elcomsoft ontwikkelt zelf zo'n tool: de Phone Breaker. Na het kraken van het wachtwoord is de hele inhoud van zo'n toestel beschikbaar, waaronder de Keychain, waarin Apple wachtwoorden en authenticatietokens opslaat voor diensten en sites.

:fill(white):strip_exif()/i/2001123141.jpeg?f=thumbmedium)

:strip_exif()/i/2001555035.jpeg?f=fpa)

/i/2001267239.png?f=fpa)