Let's Encrypt heeft tien maanden na de start van de dienst tien miljoen gratis ssl-certificaten uitgegeven. Ongeveer 5,4 miljoen certificaten zijn momenteel daadwerkelijk geldig. Het aantal ssl-certificaten dat niet verlopen is, ligt al enkele weken rond dit aantal.

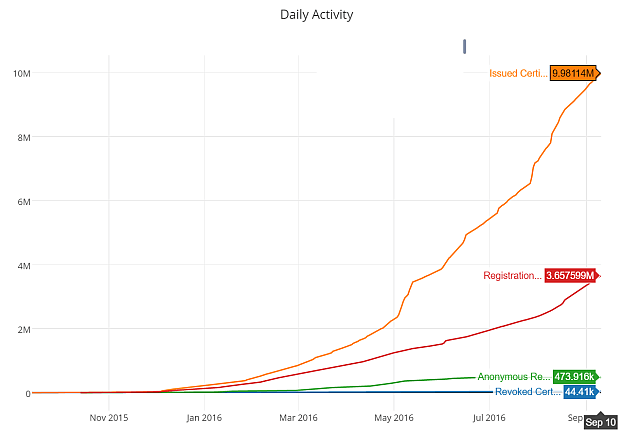

Op zijn statistiekenpagina meldt Let's Encrypt op moment van schrijven 9,98 miljoen ssl-certificaten uitgegeven te hebben, maar op Twitter laat de dienst weten dat de grens van 10 miljoen overschreden is. De dienst begon begin december vorig jaar met de uitgifte, bij een open bèta, en begin maart werd het miljoenste certificaat uitgegeven.

Het aantal certificaten in omloop dat niet verlopen is heeft de afgelopen dagen te maken met een terugval en ligt weer op het aantal van 24 augustus: 5,38 miljoen. Ssl-certificaten van Let's Encrypt verlopen na negentig dagen. De dienst wil hiermee automatisch verlengen door systeembeheerders stimuleren en misbruik en andere problemen, zoals bij verlies of diefstal van sleutels, voorkomen.

Doel van het initiatief is om zoveel mogelijk sites https-ondersteuning te geven door gratis ssl-certificaten te verstrekken en implementatie makkelijker te maken. Naast de EFF werken Mozilla, Cisco, Akamai, IdenTrust en onderzoekers van de universiteit van Michigan aan het Encrypt the Web-project.

/i/2000809531.png?f=fpa)

/i/1316504693.png?f=fpa)