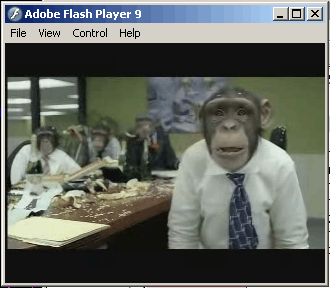

Hackers zijn mogelijk binnengedrongen in de computersystemen van het Witte Huis door malware te verspreiden via een mail met een filmpje van apen in een kantoor. Het apenfilmpje is een onderdeel van de malware die hackers gebruikten.

De onderzoekers van Kaspersky hebben de malware in een posting op SecureList CozyDuke genoemd. Als begin van de aanval sturen de hackers een zip-bestand naar medewerkers met daarin een Flash-video van apen in een kantoor. Bij het openen komen er twee bestanden in een tijdelijke map: Monkeys.exe die het videobestand afspeelt en Player.exe, de daadwerkelijke malware.

Terwijl gebruikers het filmpje aan het kijken zijn, detecteert de malware welk antiviruspakket op de pc staat en omzeilt dit vervolgens. Als de malware op de pc staat, gebruiken de hackers een command&control-server om opdrachten te sturen.

De malware verspreidt zich doordat collega's elkaar de filmpjes doorsturen. Hoewel de malware geavanceerd is, zou het bij gebruikers wel achterdocht moeten wekken dat een collega een filmpje stuurt in een zip-bestand. De hack in het Witte Huis raakte in oktober bekend. Hoewel Kaspersky zegt te weten dat het gaat om CozyDuke-malware bij die hack, kent die ook andere verschijningsvormen. Zo kunnen hackers ook proberen om gebruikers te verleiden op een link te klikken van een vertrouwde site, waarna daarop de malware blijkt te staan die zichzelf vervolgens installeert.

/i/1327055020.png?f=fpa)

:strip_exif()/i/1295609966.gif?f=fpa)

:strip_exif()/i/1349161929.gif?f=fpa)