De overheid stopt per direct met gebruik van PKIoverheid-certificaten van DigiNotar, omdat niet kan worden gegarandeerd dat de certificaten nog veilig zijn en de identiteit van overheidssites dus niet meer kan worden gegarandeerd.

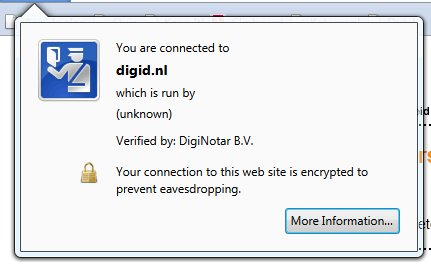

Vanaf nu kunnen gebruikers die een overheidssite benaderen, de melding krijgen dat deze site niet kan worden vertrouwd. Dat maakte minister Piet Hein Donner van Binnenlandse Zaken vrijdagnacht bekend. De overheid zegt het vertrouwen in certificaat-autoriteit DigiNotar op en kiest voor andere certificaat-autoriteiten.

Vanaf nu kunnen gebruikers die een overheidssite benaderen, de melding krijgen dat deze site niet kan worden vertrouwd. Dat maakte minister Piet Hein Donner van Binnenlandse Zaken vrijdagnacht bekend. De overheid zegt het vertrouwen in certificaat-autoriteit DigiNotar op en kiest voor andere certificaat-autoriteiten.

Daartoe is besloten omdat niet kan worden uitgesloten dat de PKIoverheid-certificaten van DigiNotar, die worden gebruikt om de identiteit van overheidssites te kunnen controleren, ook gehackt zijn. Donner adviseert om overheidssites met ongeldige certificaten tijdelijk niet te gebruiken. De komende tijd zullen deze certificaten worden omgeruild voor veilige certificaten. Het advies volgt op een onderzoek van beveiligingsbedrijf Fox-IT naar de hack.

DigiNotar is een van de zes partijen die namens de Rijksoverheid ssl-certificaten mogen uitgeven, voor onder meer DigiD, de website van de Belastingdienst en de versleutelde communicatie tussen overheden en bedrijven. Hoewel die overheidscertificaten gescheiden van de gehackte certificaten worden uitgegeven, roepen de gebeurtenissen de vraag op in hoeverre DigiNotar nog kan worden vertrouwd. "Hoe kan het publiek nog vertrouwen hebben in een bedrijf dat een zeer serieuze hack heeft stilgehouden?" vraagt Roel Schouwenberg van Kaspersky zich af.

Door de hack kon een server van kwaadwillenden zich voordoen als een andere, legitieme server. Mogelijk zijn de certificaten door de Iraanse overheid misbruikt om zijn inwoners te bespioneren, al kon Donner niet bevestigen dat dat inderdaad zo is. Dat het bedrijf de hack anderhalve maand lang verzweeg en bovendien niet opmerkte dat er nog valse certificaten in omloop waren, maakte de kritiek nog heviger. Mogelijk is het bedrijf zelfs al sinds mei 2009 gehackt; er zijn bestanden op de DigiNotar-webservers ontdekt die daarop wijzen. Browsermakers zegden deze week collectief het vertrouwen in het bedrijf op.

:strip_exif()/i/1298020644.gif?f=fpa)

:strip_exif()/i/1315290776.gif?f=fpa)

:strip_exif()/i/1158351817.gif?f=fpa)

:strip_exif()/i/1314702644.gif?f=fpa)

:strip_exif()/i/1298563907.gif?f=fpa)

:strip_exif()/i/1296035437.gif?f=fpa)

/i/1315376531.png?f=fpa)

/i/1212175022.png?f=fpa)

:strip_exif()/i/1134409850.gif?f=fpa)

:strip_exif()/i/1297759428.gif?f=fpa)

/i/1246605331.png?f=fpa)