De CryptoPHP-malware had op het moment van ontdekken vorige week meer dan 23.000 sites besmet. Dat maakt het Nederlandse beveiligingsbedrijf FoxIT bekend. In Nederland zou het om iets meer dan 1000 besmette sites gaan.

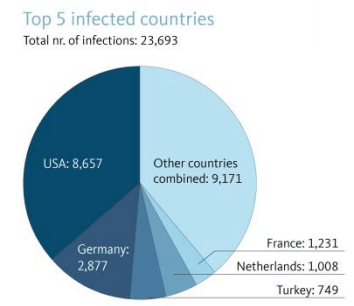

FoxIT kon achterhalen met welke ip-adressen CryptoPHP contact maakte via sinkholing, waarbij malware geen verbinding meer maakt met een command & control-server van de criminelen, maar met een zelf opgezette server. In totaal hebben 23.693 ip-adressen verbinding gemaakt met de sinkholes, maar dat aantal nam in de afgelopen dagen af tot 16.786 op maandag. Overigens ligt het werkelijke aantal besmette sites hoger, aangezien shared hostingservers met minimaal één besmette site met de sinkholes verbinding maakten. Het bedrijf werkte bij de analyse van de besmettingscijfers samen met Abuse.ch, Shadowserver en Spamhaus.

De meeste ip-adressen bevinden zich in de VS: 8675. Ook in Duitsland lijkt CryptoPHP redelijk verspreid te zijn, met 2877 besmettingen. In Nederland gaat het om 1008 ip-adressen die naar de sinkhole werden geleid. CryptoPHP verspreidde zich naar een cms door bestaande thema's en plug-ins voor Joomla, Drupal en WordPress van backdoors te voorzien en ze gratis aan te bieden via sites. Malwareontwikkelaars gebruikten de CryptoPHP-malware voor illegale zoekmachine-optimalisatie.

Het beveiligingsbedrijf heeft twee Python-scripts gepubliceerd waarmee site-beheerders de malware kunnen detecteren en ook is er een stappenplan om van CryptoPHP af te komen.

:strip_exif()/i/1383134580.jpeg?f=fpa)

:strip_exif()/i/1297349685.gif?f=fpa)

/i/1284736906.png?f=fpa)