Hardwarefabrikant Cooler Master heeft zijn Nederlandse website offline gehaald nadat een aanvaller met gestolen logingegevens had ingelogd op het beheersysteem. Volgens een tweaker serveerde de website een exploit-kit, maar dat wil Cooler Master niet bevestigen.

Op het moment van schrijven is de Nederlandse website van Cooler Master nog steeds offline. Woordvoerder Marco van Genechten van het bedrijf zegt dat hiertoe is besloten nadat een aanvaller toegang had gekregen tot het content management-systeem. Wat de aanvaller daarna precies heeft gedaan, is volgens Van Genechten nog onduidelijk. "Daar doen we nog onderzoek naar. Vandaag zal daar waarschijnlijk geen duidelijkheid meer over komen."

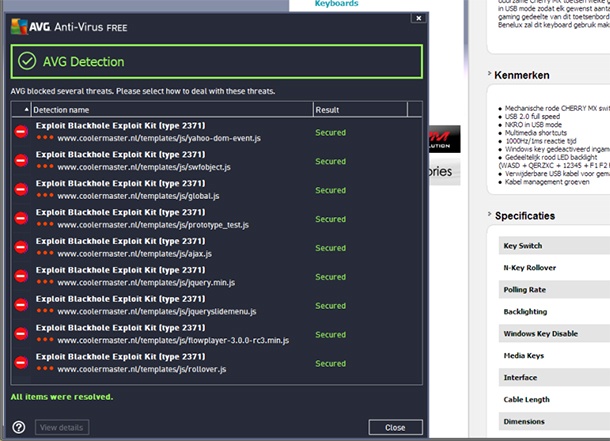

Volgens tweaker Trexpaxs zijn de gevolgen echter wel degelijk duidelijk: de website zou de Blackhole Exploit Kit hebben geserveerd aan bezoekers. Exploit kits worden door aanvallers gebruikt om middels beveiligingsproblemen in browsers en plugins malware te installeren op pc's van bezoekers. De Blackhole-kit is een veelgebruikte exploit kit. Welke malware via de exploit kit werd geïnstalleerd, is onduidelijk.

Woordvoerder Van Genechten van Cooler Master kan bevestigen noch ontkennen dat er inderdaad een exploit-kit op de website is geplaatst. Wel wil hij kwijt hoe de aanvaller toegang heeft gekregen tot het cms: "Waarschijnlijk zijn de logingegevens gestolen met behulp van een virus", aldus Van Genechten. Voor zover bekend heeft het virus geen andere schade aangericht. "Er was maar één pc getroffen", zegt Van Genechten. "Maar die had net wat meer rechten dan anderen."

Het zou niet voor het eerst zijn dat aanvallers een website hacken om er een exploit kit op te plaatsen: eerder gebeurde dat onder meer bij NU.nl en De Telegraaf. Ook worden advertentienetwerken gebruikt om malware te verspreiden. Dat overkwam onder andere de website van het NRC Handelsblad en de standaard-startpagina van de browser Opera.

Update, donderdag 11:29: De malware op de Nederlandse site van Cooler Master heeft een week online gestaan, laat woordvoerder Van Genechten van Cooler Master weten. Als verklaring voert hij de kerstvakantie aan. "Vlak voor de kerstvakantie werd de pc van onze webbeheerder geïnfecteerd", aldus Van Genechten. "Dat leek aanvankelijk geen problemen op te leveren, maar na de vakantie bleek de website geïnfecteerd."

:strip_exif()/i/1159122962.gif?f=fpa)

/i/1331731893.png?f=fpa)

:strip_exif()/i/1297349685.gif?f=fpa)

:strip_exif()/i/1270018173.jpeg?f=fpa)

/i/1318419301.png?f=fpa)

/i/1277037256.png?f=fpa)

/i/1349947172.png?f=fpa)

:strip_exif()/i/1260528477.gif?f=fpa)

:strip_exif()/i/1310133117.gif?f=fpa)