Microsoft heeft een beloning van 250.000 dollar uitgeloofd voor informatie die leidt tot de arrestatie en veroordeling van degenen achter het Conficker-wormvirus. De softwaregigant beschouwt de worm als 'criminele aanval'.

De beloning geldt volgens Microsoft wereldwijd vanwege het wereldomspannende karakter van internet. Informatie over de makers van Conficker kan naar de landelijke opsporingsdiensten gestuurd worden. Naast het uitloven van een geldbedrag voor de opsporing van de verantwoordelijken van de worm heeft Microsoft ook een verbond gesloten met onder meer de Icann en met NeuStar, VeriSign, Cnnic, Afilias, Public Internet Registry, Global Domains International Inc., M1D Global, AOL, Symantec, F-Secure, ISC, onderzoekers van de Georgia Tech-universiteit, de Shadowserver Foundation, Arbor Networks en Support Intelligence om de verspreiding van Conficker een halt toe te roepen. Eerder al kondigden het antivirusbedrijf Kaspersky en OpenDNS een soortgelijk initiatief aan.

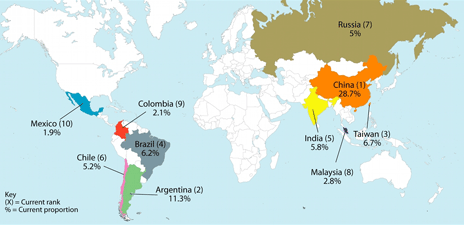

Conficker, ook wel bekend onder de naam Downadup, gebruikt het MS08-067-beveiligingslek in Windows. Verschillende varianten van de worm hebben inmiddels in totaal ongeveer tien miljoen Windows-computers besmet. De eerste, onschuldige, proefversies doken in oktober 2008 op. Het huidige virus kan onder meer wachtwoorden stelen en zich behalve via netwerken ook via usb-sticks en andere draagbare opslagmedia verspreiden.

De worm heeft er onder meer voor gezorgd dat jachtvliegtuigen van de Franse luchtmacht noodgedwongen aan de grond moesten blijven vanwege een geïnfecteerde database voor het downloaden van vluchtinformatie. Ook de Franse marine was getroffen door het virus en verbrak alle netwerkverbindingen om verspreiding van de worm tegen te gaan. Vanwege de infectie van juridische ict-systemen in Houston werden lokale rechtbanken gesloten en werd de politie opgedragen alleen de zwaardere vergrijpen te bestraffen.

/i/1279624541.png?f=fpa)

/i/1245053638.png?f=fpa)

:strip_exif()/i/1240962717.gif?f=fpa)

:strip_exif()/i/1103720670.jpg?f=fpa)

:strip_exif()/i/1043500222.gif?f=fpa)

/i/1227353095.png?f=fpa)

/i/1210158865.png?f=fpa)

/i/1224751200.png?f=fpa)