Een onderzoeker van het MIT heeft software ontwikkeld waarmee updates voor de Linux-kernel geïnstalleerd kunnen worden zonder dat het systeem gereboot moet worden. Ook voor installatie van de tool zelf is geen reboot vereist.

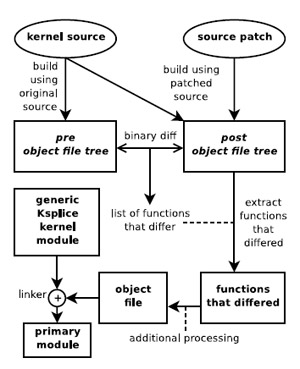

Ksplice kan een draaiende kernel aanpassen met behulp van een patchbestand in diff-formaat, de originele kernel-broncode en de huidige configuratieinstellingen. Het tooltje, dat als onderdeel van een promotieonderzoek werd ontwikkeld, hoeft na de wijzigingen de kernel en dus het systeem niet opnieuw op te starten.

Uit het proefschrift van promovendus Jeffrey Brian Arnold blijkt dat 42 van de 50 belangrijkste beveiligingspatches die tussen mei 2005 en december 2007 voor de Linux-kernel zijn uitgebracht, met Ksplice automatisch geïnstalleerd konden worden. Bij de overige acht patches was er sprake van semantische aanpassingen van de kerneldatastructuur, wat niet door de huidige versie van Ksplice ondersteund wordt. De Ksplice-software draait zelf als module buiten de Linux-kernel.

Volgens Ted Ts'o, Linux-kernelontwikkelaar en lid van de Linux Foundation, is het Ksplice-patchsysteem een uitkomst voor bedrijven als telecomaanbieders, die gebaat zijn bij zo min mogelijk downtime. "Het mooiste is dat de kernel voor het hotpatch-systeem niet aangepast hoeft te worden", aldus Ts'o.

Terwijl Ksplice met elke 2.6.x-versie van de Linux-kernel werkt, kan de software in principe ook op andere Unix-besturingssystemen zoals Solaris en diverse BSD-distributies werken, omdat de Splice-implementatie gebruikmaakt van standaard elf-objectcode voor het linken van kernelmodules.

De maker van Ksplice is niet bang dat zijn systeem voor illegale doeleinden gebruikt gaat worden zoals het injecteren van niet-gpl-code in de kernel of het ontwikkelen van malware. Volgens Arnold zijn er al genoeg andere, simpelere manieren om dat te bewerkstelligen.

/i/1355322651.png?f=fpa)

/i/1230215633.png?f=fpa)