Onderzoekers van de Princeton-universiteit hebben een manier gevonden om de encryptie van harde schijven te omzeilen. Ze maakten hiervoor gebruik van het gegeven dat de data in dram op voorspelbare wijze 'vervaagt'.

De meeste encryptiesystemen voor het versleutelen van gegevens op harde schijven kunnen als onveilig worden getypeerd, nu onderzoekers van de universiteit van Princeton een manier hebben gevonden om de encryptiesleutel uit de dram-chips te lezen, zelfs nadat de geheugenbank van het moederbord is verwijderd. Doordat de hackprocedure zeer weinig tijd in beslag neemt, kunnen ongemerkt documenten en bestanden van een computer worden gelezen. De hack is ook mogelijk bij computers die gelockt zijn of die in slapende toestand verkeren.

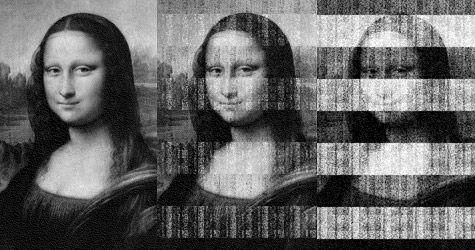

De encryptiesleutel van de meeste beveiligingssystemen voor harde schijven zoals Microsofts Bitlocker en Apple's Filevault wordt bij een opgestarte computer meestal niet-versleuteld in het geheugen opgeslagen. Als de stroom wordt uitgezet blijft de data enkele seconden bewaard, zelfs als het dram wordt verwijderd van het moederbord. De data 'vervaagt' wel, maar deze ontlading verloopt geleidelijk en voorspelbaar. Door nu de dram-module in een andere notebook of desktop te steken of een externe harde schijf via usb aan de machine te koppelen, kan via speciale software de inhoud van de dram worden gekopieerd, waarna een encryptiesleutel achterhaald kan worden.

De encryptiesleutel van de meeste beveiligingssystemen voor harde schijven zoals Microsofts Bitlocker en Apple's Filevault wordt bij een opgestarte computer meestal niet-versleuteld in het geheugen opgeslagen. Als de stroom wordt uitgezet blijft de data enkele seconden bewaard, zelfs als het dram wordt verwijderd van het moederbord. De data 'vervaagt' wel, maar deze ontlading verloopt geleidelijk en voorspelbaar. Door nu de dram-module in een andere notebook of desktop te steken of een externe harde schijf via usb aan de machine te koppelen, kan via speciale software de inhoud van de dram worden gekopieerd, waarna een encryptiesleutel achterhaald kan worden.

Door de ramchips met een omgekeerde bus perslucht - standaard voorhanden in het arsenaal van elke Tweaker - tot -50 graden Celcius te koelen, is de data zelfs enkele minuten houdbaar. Met vloeibare stikstof is de inhoud van dram zelfs minimaal een uur houdbaar.

Volgens de onderzoekers kunnen een aantal methoden de 'coldboot'-hack voorkomen. Zo moet software sleutels overschrijven als ze niet meer nodig zijn, moeten systeembeheerders voorkomen dat computers kunnen booten vanaf een netwerk, een externe harde schijf of een geheugenstick, of moet de sleutel gecodeerd worden opgeslagen. Geheugen dat met epoxy gefixeerd is of op het moederbord gesoldeerd is, is moeilijker om te verwijderen, terwijl ook nog nieuwe modules ontworpen kunnen worden, waarin de data sneller gewist wordt. De veiligste manier is echter om simpelweg pc of notebook uit te zetten als deze niet gebruikt wordt.

:strip_exif()/i/1297327598.gif?f=fpa)

:strip_exif()/i/1168969724.gif?f=fpa)

:strip_exif()/i/1155489473.gif?f=fpa)

:strip_exif()/i/1188112668.jpg?f=fpa)