Een hacker heeft een exploit ontwikkeld waarmee op relatief eenvoudige wijze netwerkprinters zouden kunnen worden misbruikt om bijvoorbeeld van afstand printopdrachten uit te voeren.

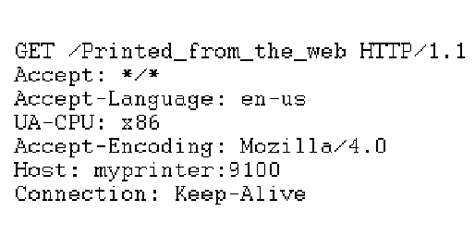

Met behulp van een simpel stukje javascript is het mogelijk printers via de browser aan te sturen. De exploit maakt gebruik van het feit dat steeds meer printers een netwerkverbinding hebben en vaak standaard op poort 9100 naar printopdrachten luisteren. Met de gepresenteerde proof-of-concept hack is het mogelijk om met behulp van een webformulier simpele ascii-art naar de printer te sturen.

Een spammer kan een stapje verder gaan door pcl in javascript te gebruiken. Op die manier kunnen postscript-commando's naar een printer worden gestuurd. Zo is het mogelijk ook complexere printjes, waaronder zogenaamde banner-pagina's die bij elke printopdracht afgedrukt worden, naar kwetsbare printers te sturen. Hoewel postscript meer mogelijkheden biedt, kunnen meer printers met de ascii-methode overweg en derhalve aangevallen worden.

Wanneer een spammer de behoefte voelt, kan een stukje html automatisch vertaald worden naar postscript-opdracht. Door een webpagina met de printercode in bijvoorbeeld een iframe rond te sturen, kan de printerspam een bedrijfsnetwerk binnendringen. De netwerkprinter die de spam moet afdrukken kan vervolgens gevonden worden door het interne netwerk 'brute force' af te lopen. Hoewel massale spamaanvallen via de printer niet direct te verwachten zijn, kan toegangsbeperking tot de printer, met wachtwoorden of via netwerkrestricties, het probleem verhelpen.

/i/1210334509.png?f=fpa)

/i/1198048718.png?f=fpa)

/i/1196772604.png?f=fpa)