Kwaadwillende personen hebben zeer waarschijnlijk de website van hardwarefabrikant Asus gehackt om malware te kunnen verspreiden. De site zou een exploit installeren die de problemen met geanimeerde cursors in Windows misbruikt.

Antivirusproducent Kaspersky meldt op zijn site Viruslist.com dat de Asus-site is voorzien van een iframe, waarmee automatisch een exploit geïnstalleerd wordt. Deze exploit maakt misbruik van het lek dat betrekking heeft op geanimeerde cursors en al in SP1 van Windows XP werd opgelost, maar onlangs weer opdook. Microsoft publiceerde voor deze bug afgelopen dinsdag versneld een patch, die dit probleem verhelpt. Aanvankelijk zou een patch voor dit probleem pas aanstaande dinsdag, tijdens de maandelijkse patchronde van Microsoft, worden vrijgegeven.

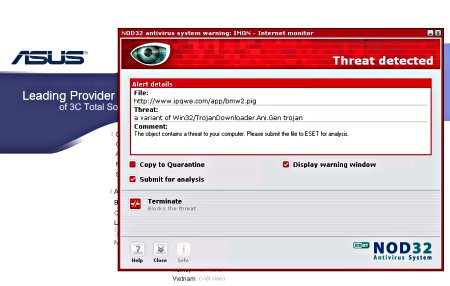

Het Sans Internet Storm Center meldt echter dat de exploit die op de Asus-site staat geen misbruik maakt van die .ani-bug, maar een standaard tooltje is dat wachtwoorden probeert te stelen. Gezien het feit dat dit ook op het forum van Tweakers.net wordt gemeld, is het waarschijnlijk dat de hackers de gedistribueerde exploit eenvoudig kunnen veranderen. Overigens blijkt uit het rapport van Sans ISC ook dat niet alle servers die de Asus-website hosten zijn gehackt. De exploit zou al sinds 3 april worden verspreid via de Asus-site. Het lijkt er op dat inmiddels het probleem is opgelost, maar dit is niet bevestigd. Volgens Kaspersky illustreert het probleem met de Asus-site dat ook bekende sites niet zondermeer vertrouwd kunnen worden.

:strip_exif()/i/1253004420.gif?f=fpa)

:strip_exif()/i/1159803170.gif?f=fpa)