Websense, een Amerikaanse ontwikkelaar van securitysoftware, heeft een waarschuwing doen uitgaan voor een nieuw trojaans paard. Dit stukje malware nestelt zich na installatie als een Internet Explorer Browser Helper Object, waar het zich bezighoudt met het verzamelen van de gegevens die door internetters in webformulieren worden ingevoerd. Deze data wordt vervolgens teruggestuurd naar de eigenaar van het paard. Dat is op zich geen vreemd gedrag, dit soort malware wordt dagelijks ontdekt. Wat speciaal is aan deze trojan is dat het versturen van gegevens niet via een HTTP-POST of via een e-mail gebeurt, aangezien dat verkeer relatief eenvoudig is te ontdekken en te onderscheppen. In plaats daarvan wordt gebruikgemaakt van ICMP-commando's, oftewel ping-opdrachten. De te versturen data wordt via een XOR-algoritme gecodeerd, waarna het verstuurd wordt in de datasectie van een ICMP-pakketje. Dit geïnfecteerde pakketje lijkt op al het andere ICMP-verkeer en is daarom moeilijk te identificeren of tegen te gaan, zonder het volledige ICMP-verkeer plat te leggen.

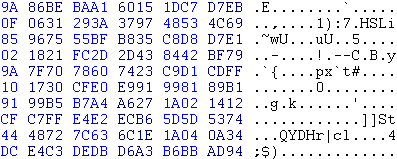

Uitsnede van de geëncodeerde inhoud van een ICMP-pakket | Klik voor een grotere versie.