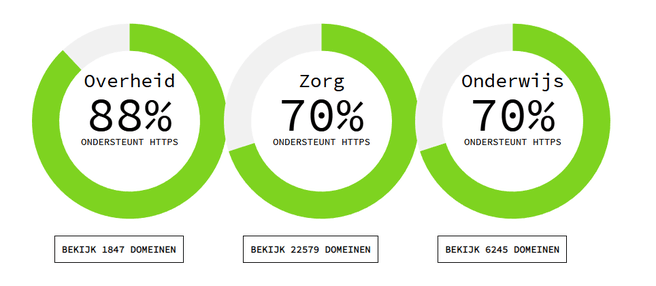

Volgens de Open State Foundation gebruikt 88 procent van de overheidswebsites een beveiligde https-verbinding. Dat is een flinke groei ten opzichte van een eerder percentage. Ook de onderzochte websites in de zorg en het onderwijs ondersteunen in de meeste gevallen https.

Volgens de organisatie is gaat het de goede kant op met de implementatie van https bij websites van publieke organisaties, waarbij 88 procent van de sites van de overheid daar nu gebruik van maken. Bij het onderwijs en de zorg is dat met 70 procent wat lager; de Open State Foundation stelt dan ook dat nog altijd een op de drie zorg- en onderwijswebsites niet goed beveiligd zijn.

De websites in deze twee laatstgenoemde sectoren laten wel de sterkste groei zien. Bij een eerdere telling in december 2017 bleek dat in het onderwijs slechts een derde gebruikmaakte van https en bij de de zorg was dat 39 procent in augustus 2017. In december 2016 maakte nog maar 44 procent van de overheidswebsites gebruik van https, wat een jaar later al was gegroeid naar 72 procent.

De Open State Foundation stelt dat het meer dan 30.000 domeinen heeft onderzocht in de sectoren zorg, onderwijs en overheid, waarbij de webpoints van de urls zijn geanalyseerd. Daarbij is gebruikgemaakt van meerdere opensourcetools en een api van SSL Labs. Een overzicht van de websites en het https-gebruik is gepubliceerd in het dashboard Pulse.

Overigens benadrukt de Open State Foundation dat de aanduiding dat een website https ondersteunt, niet betekent dat de website dit ook daadwerkelijk afdwingt. 'Slechts 61 procent van de zorgdomeinen dwingt https echt af', aldus de organisatie.

Dat de overheidssites het op het punt van de ondersteuning van https het beste doen, hangt waarschijnlijk deels samen met het feit dat dit in de loop van dit jaar verplicht wordt. Staatssecretaris Knops liet de Tweede Kamer vorig jaar weten dat die verplichting ergens 'medio 2019' ingaat.

/i/2001741701.png?f=fpa)