Beveiligingsonderzoekers hebben kwetsbaarheden aangetroffen met betrekking tot systemen met Thunderbolt-poorten die Windows, macOS, Linux en FreeBSD draaien. De kwetsbaarheden maken toegang tot systeemgeheugen via randapparaten mogelijk.

Kwaadwillenden kunnen speciaal vervaardigde randapparaten via Thunderbolt aansluiten, om een reeks direct memory access-, of dma-aanvallen uit te voeren en zo gevoelige gegevens aan het geheugen te onttrekken. Ook kunnen ze willekeurig code uitvoeren via kwetsbare systemen. De kwetsbaarheden zijn uit te buiten bij Thunderbolt 3, die vaak via usb-c werkt, en oudere versies van de standaard, die via mini-displayport functioneert. Onder andere Apple rust zijn Mac-systemen al sinds 2011 uit met de interface, maar ook steeds meer andere computers worden met Thunderbolt-aansluitingen geleverd.

De Thunderclap-kwetsbaarheden zijn ook via randapparaten die op andere wijze via pci-e aangesloten worden, zoals interne videokaarten, uit te buiten, maar fysieke aansluiting is eenvoudiger met Thunderbolt-apparaten te realiseren waardoor de dreiging hiervan groter is. De aard van de kwetsbaarheden ligt bij de directe dma-toegang van randapparatuur via Thunderbolt of pci-e, waarbij beveiliging van het OS omzeild kan worden.

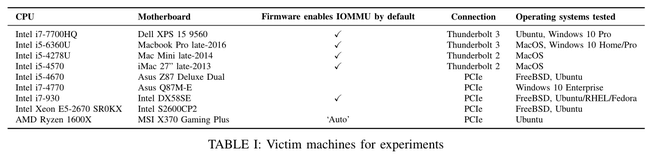

Er is wel beveiliging tegen al te brede toegang tot geheugen via randapparaten, via input-output memory management units of iommu's. Volgens de onderzoekers is deze beveiliging bij Linux en FreeBSD echter standaard uitgeschakeld vanwege de impact op prestaties en is de ondersteuning bij Windows 10 Enterprise beperkt.

Voor Windows 10 vanaf versie 1803 heeft Microsoft ondersteuning toegevoegd, voor eerdere versies is een firmware-update van de fabrikant vereist. Voor Linux heeft Intel een patch uitgebracht en Apple heeft roottoegang via netwerkkaarten met de kwetsbaarheden onmogelijk gemaakt bij macOS 10.12.4 en latere versies.

De onderzoekers van de University of Cambridge, Rice University en SRI International hebben een platform opensource gemaakt om onderzoek te faciliteren en partijen in staat te stellen het risico bij producten vast te stellen. Het Thunderclap-platform bestaat uit een fpga die de Thunderclap-applicatie draait en die via Thunderbolt of pci-e met het systeem te verbinden is. De applicatie doet zich voor als een ethernetkaart.

/i/2003455818.png?f=fpa)

:strip_exif()/i/1368171944.jpeg?f=fpa)

:strip_exif()/i/1192603774.jpg?f=fpa)