Onderzoeker Max Justicz heeft een kwetsbaarheid in de dienst van Packagist gevonden, een populaire repository voor php-packages. Het inmiddels gedichte lek maakte het volgens Justicz mogelijk om op afstand code uit te voeren op de Packagist-server.

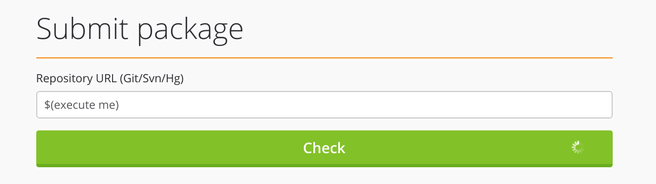

De onderzoeker schrijft in een blogpost dat hij in staat was om via de uploadfunctie, waar gebruikers van Packagist nieuwe packages kunnen aanbieden, een commando in te vullen in het veld waar normaal gesproken een url voor een package ingevoerd dient te worden. Bijvoorbeeld een link naar een Git-repository of een ander versiebeheersysteem.

Daarbij was het zo dat de vervolgens op de server uitgevoerde commando's p4 en svn, respectievelijk voor Perforce en Subversion, geen escape gebruikten voor de url. Daardoor werd het commando uitgevoerd. Volgens de onderzoeker heeft het Packagist-team inmiddels een patch doorgevoerd.

Packagist is een dienst die packages aanbiedt voor de php-dependency manager Composer. Volgens zijn eigen statistieken host de dienst bijna 200.000 packages en worden er maandelijks ongeveer 400 miljoen per maand geïnstalleerd.

:strip_exif()/i/2001909103.jpeg?f=fpa)

/i/2001841111.png?f=fpa)

:strip_exif()/i/1263563744.gif?f=fpa)

/i/1228816902.png?f=fpa)