Logius waarschuwt woensdag opnieuw dat DigiD onbereikbaar is door een ddos-aanval. De organisatie heeft in de afgelopen dagen meer problemen ondervonden door ddos-aanvallen, die tot gevolg hadden dat de dienst niet te gebruiken was.

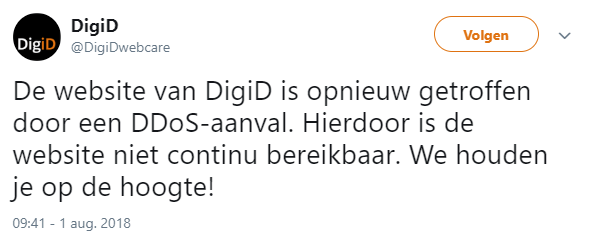

Op de site van Logius is een melding over een storing te vinden en het Twitter-account van DigiD meldt dat er opnieuw een ddos-aanval plaatsvindt. Daardoor 'is de website niet continu bereikbaar'. Op het moment van schrijven is deze niet te bereiken en werken diensten als Mijn Overheid en Mijn Duo niet.

Het is de derde keer deze week dat DigiD slecht of niet bereikbaar is door ddos-aanvallen. Eerder wilde Logius niet speculeren over de vraag of de aanvallen onderling verband houden. Het is dan ook onduidelijk of dezelfde personen erachter zitten.

Begin juli was ook Tweakers op bepaalde tijdstippen slecht of niet bereikbaar door ddos-aanvallen. Er is vervolgens een samenwerking aangegaan met NBIP, een non-profitorganisatie die de zogenaamde NaWas-dienst aanbiedt.

Update, 11:38: Een woordvoerder van Logius zegt dat er over de aard van de aanval nog niets te zeggen is en dat deze wordt onderzocht. De organisatie neemt bovendien 'diverse maatregelen om de impact zo klein mogelijk te houden'.

/i/2004620466.png?f=fpa)

:strip_exif()/i/1265625822.gif?f=fpa)

/i/1212175022.png?f=fpa)