Beveiligingsbedrijf Kaspersky heeft een variant van Android-spyware ontdekt die het zelf Skygofree noemt. De kwaadaardige software zou alleen doelwitten in Italië infecteren en afkomstig zijn van een it-bedrijf in dat land. De malware is actief sinds 2014.

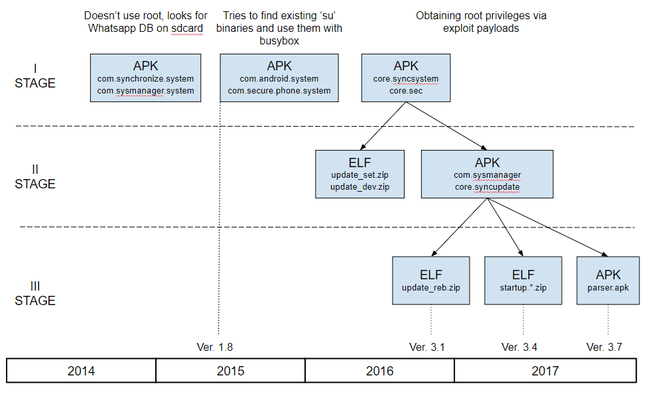

In zijn analyse schrijft Kaspersky dat de malware in verschillende geavanceerde functies voorziet om aan informatie over slachtoffers te komen. Er zijn in totaal 48 commando's, die het bedrijf opsomt in een bijlage. Daaronder is het 'geofence'-commando, dat de microfoon van een geïnfecteerd toestel inschakelt zodra dit op een bepaalde geografische locatie is aangekomen. De zogenaamde implant kan ook uiteenlopende gegevens stelen, zoals de inhoud van het klembord, de WhatsApp-berichtendatabase en andere specifieke bestanden. Het is bijvoorbeeld ook mogelijk een reverse shell op te zetten of door het gebruik van kwetsbaarheden hogere rechten te verkrijgen, zoals via TowelRoot.

De verspreiding van de malware zou via nagebouwde landingspagina's van mobiele providers plaatsvinden. Daar krijgen doelwitten een bericht voorgeschoteld dat er een update nodig is om 'storingen' te voorkomen. Nadat de malware is gedownload en wordt gestart, krijgt het slachtoffer een bericht te zien dat zijn configuratie een update ontvangt. Het app-icoon verdwijnt daarna en ook de daaropvolgende acties zijn onzichtbaar voor de gebruiker. Er zijn verschillende manieren om de implant aan te sturen als deze eenmaal op een apparaat aanwezig is. Dat kan via http, xmpp, sms en Firebase Cloud Messaging, aldus Kaspersky.

Een slachtoffer zou naar een dergelijke landingspagina gestuurd kunnen worden doordat bijvoorbeeld verbinding wordt gemaakt met een kwaadaardig wifinetwerk. De malware heeft bovendien een wifimodule aan boord, die een bepaald wifinetwerk op het apparaat configureert. Als het slachtoffer daarbij in de buurt komt, maakt de telefoon vervolgens vanzelf verbinding. Volgens Kaspersky is de malware sinds eind 2014 actief en was 2015 het jaar met de meeste activiteit. De laatste activiteit die door het bedrijf is opgemerkt, was in oktober van vorig jaar. Op basis van eigen statistieken heeft Kaspersky kunnen vaststellen dat alleen doelwitten in Italië zijn geïnfecteerd.

Er zijn in de code, die overeenkomsten vertoont met bestaande spywarevarianten, bovendien Italiaanse commentaren en verwijzingen naar varianten van het woord 'Negg' gevonden. Volgens Forbes is dat een Italiaans bedrijf dat zich toelegt op het aanbieden van beveiligingsdiensten. Een anonieme bron in de Italiaanse surveillancewereld zegt tegen de site dat het bedrijf wellicht samenwerkt met de politie en 'de leegte opvult die Hacking Team heeft achtergelaten'. Hacking Team is een Italiaans bedrijf dat spionagesoftware ontwikkelt en in 2015 werd gehackt. Kaspersky trof naast de Android-spyware ook malware voor Windows aan, die onder meer gebruikt kan worden om Skype-gesprekken op te nemen.

:strip_exif()/i/1301907819.gif?f=fpa)

/i/2000969921.png?f=fpa)

:strip_exif()/i/1297349685.gif?f=fpa)

/i/1286620585.png?f=fpa)

/i/1351592591.png?f=fpa)

/i/1213015486.png?f=fpa)

:strip_exif()/i/1317201694.gif?f=fpa)